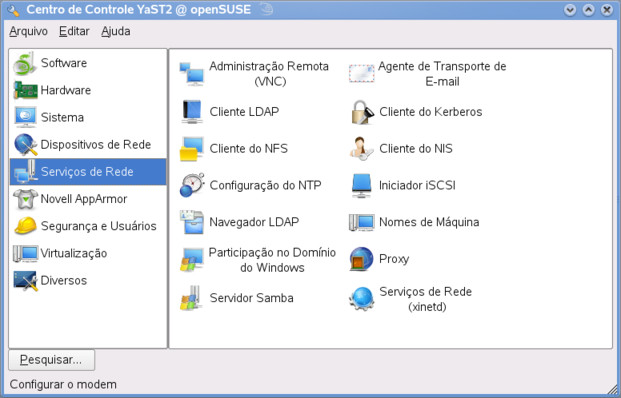

Além dos aplicativos básicos, como o cliente NFS e a a opção de ativar um servidor VNC, a seção de serviços de rede do Yast oferece um conjunto bastante completo de opções de autenticação, incluindo o suporte a integração com servidores LDAP.

O LDAP (Lightweight Directory Access Protocol) é um protocolo aberto para acesso a informações armazenadas em um diretório central. Os servidores LDAP permitem centralizar as informações de autenticação da rede (usuário, senhas, diretórios de arquivos, permissões e assim por diante) em um servidor central, que pode ser acessado a partir de qualquer máquina da rede. Com isso, ao cadastrar um novo usuário no servidor, ele passa a poder fazer login em qualquer uma das máquinas da rede e tem acesso aos compartilhamentos de rede definidos por você a partir de qualquer uma delas, o que permite reduzir brutalmente o trabalho de administração em uma grande rede:

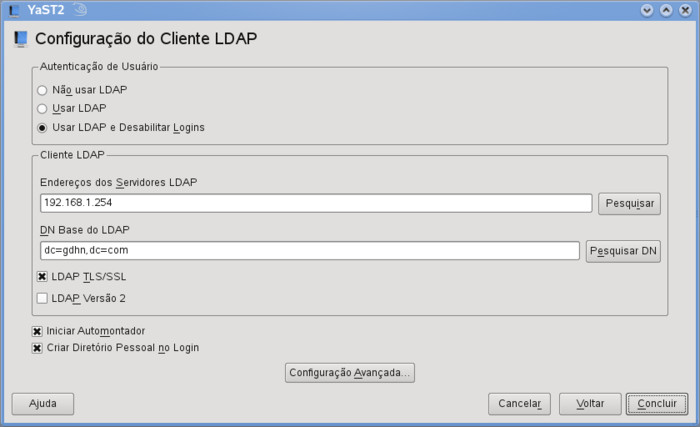

A configuração de um servidor LDAP não é nenhum bicho de 7 cabeças, mas a configuração dos clientes Linux e a integração dos diferentes serviços de rede pode ser bastante trabalhosa. O OpenSUSE é possivelmente a distribuição mais bem equipada em relação a ferramentas de configuração que facilitam a tarefa. O “Cliente LDAP” permite fazer com que a máquina passe a autenticar no servidor LDAP (inclusive com a opção de usar diretórios home remotos e montar compartilhamentos automaticamente). O módulo de configuração aparece também na forma da aba “Configurações de autenticação” do “Gerenciamento de usuários e grupo”. Você notará também o “Navegador LDAP“, que oferece uma interface administrativa para editar as informações armazenadas no servidor LDAP.

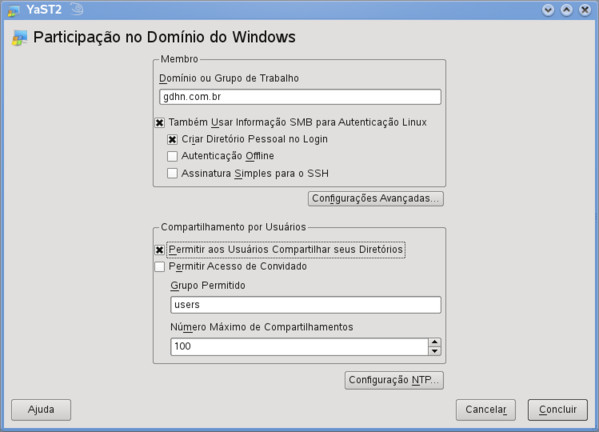

Outra opção popular de autenticação central é usar um servidor Samba configurado como PDC (configuração em que ele substitui um servidor Windows NT), uma opção mais simples do que utilizar um servidor LDAP. Além do “Participação no Domínio do Windows“, que inclui a configuração do cliente, está disponível também o “Servidor Samba“, que permite gerar uma configuração básica para o Samba, permitindo que a máquina atue como um servidor. Para quem é da velha guarda, estão disponíveis também opções para autenticar em servidores NIS e Kerberos.

Voltando às opções básicas, o “Configuração do NTP” permite ativar a sincronização de horário automática, via NTP. Use a opção “Agora e ao inicializar” e escolha um dos endereços públicos (temos um servidor no Brasil, o br.pool.ntp.org) para ativar. Uma observação é que o OpenSUSE usa o servidor NTP para fazer os acertos em vez de simplesmente usar o ntpdate (que seria a opção mais simples para um desktop). Por outro lado, ele configura o serviço de forma bastante segura, usando um, chroot.

O OpenSUSE é uma das poucas distribuições que mantém um servidor de e-mails (o Postfix) ativado por padrão. Ele vem configurado para escutar apenas conexões provenientes da própria máquina local, mas como qualquer administrador experiente pode confirmar, manter um servidor de e-mail ativo sem necessidade não é uma boa idéia do ponto de vista da segurança. O “Agente de Transporte de E-Mail” oferece algumas opções básicas de configuração, mas uma idéia melhor seria desativar o serviço “postfix” no “Sistema > Serviços de Sistema”. Desative o serviço, respire fundo e depois se pergunte se você realmente precisa de um servidor de e-mails local em primeiro lugar.

O “Iniciador iSCSI” permite acessar arrays de armazenamento iSCSI disponíveis na rede, sem precisar de uma controladora dedicada. O iSCSI é um protocolo para encapsular comandos de acesso a disco, juntamente com os dados resultantes, transformando-os em pacotes TCP/IP. Em outras palavras, ele permite acessar unidades de disco via rede, encapsulando comandos SCSI em pacotes TCP/IP. Embora o iSCSI ainda seja uma tecnologia de nicho, usado basicamente apenas em SANs, ele está lentamente se popularizando, passando a ser suportado por alguns NASes de pequeno porte. Eventualmente, ele pode se tornar comum mesmo em redes de pequeno e médio porte.

O “Nomes de Máquina” é um editor simples para o arquivo “/etc/hosts”, que permite que você adicione apelidos para as máquinas da rede, enquanto o “Proxy” permite definir uma configuração global de proxy, que é aplicada automaticamente a vários aplicativos do sistema.

Assim como outras distribuições atuais, o OpenSUSE utiliza o xinetd (em vez do inetd) para rodar serviços sob demanda. Ele é usado por serviços como o swat, que são executados apenas quando a porta usada por ele é acessada. Em vez de precisar editar diretamente os arquivos dentro da pasta “/etc/xinetd.d”, você pode usar o “Serviços de Rede (xinetd)“, que oferece uma interface central.

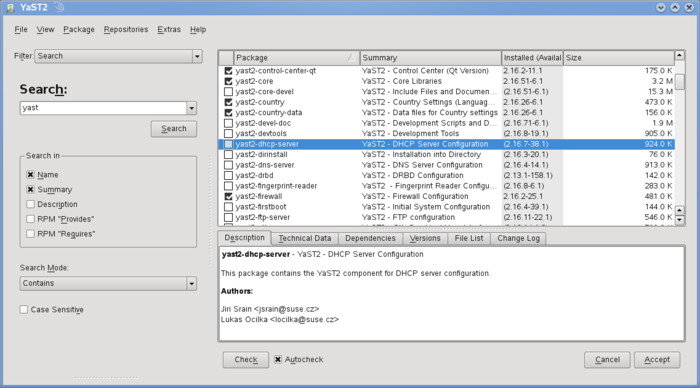

Além dos módulos que são instalados por padrão, que como viu não são poucos, o Yast possui mais um punhado de módulos específicos, que podem ser instalados posteriormente usando o gerenciador de pacotes. faça uma busca por “yast” para ver a lista completa:

Existem, por exemplo, módulos para configuração de servidores DNS, servidores DHCP, LDAP, certificados digitais e assim por diante. Ao instalar cada módulo do Yast, são instalados também os pacotes correspondentes (ao instalar o “yast2-dhcp-server”, você instala também os pacotes do servidor DHCP, e assim por diante), de forma que eles acabam sendo a forma mais simples de instalar serviços diversos no OpenSUSE, já que além dos servidores, você instala também a ferramenta de configuração.

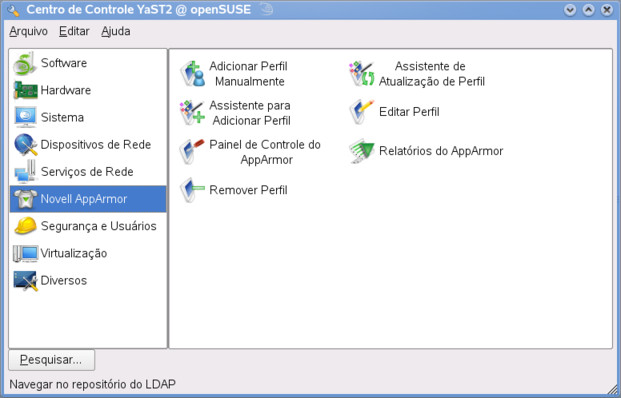

AppArmor

O AppArmor é o principal “concorrente” do SELinux, que é usado do Fedora, CentOS e em algumas outras distribuições. Ambos desempenham a mesma função: monitorar os aplicativos em execução, restringindo os privilégios às operações necessárias para cada um executar seu trabalho e bloqueando operações potencialmente perigosas, que possam colocar em risco a segurança do sistema. A idéia é tornar o sistema mais seguro, evitando que um invasor que obtenha acesso, explorando alguma falha em um aplicativo, obtenha controle total sobre o sistema, além de oferecer uma camada de proteção contra brechas de segurança ainda não identificadas, como no caso dos zero-day exploits, que são brechas divulgadas e exploradas antes que uma correção esteja disponível.

Apesar disso, o SELinux e o AppArmor trabalham de forma bastante diferente, seguindo conceitos quase que opostos em termos de usabilidade. O SELinux foi desenvolvido com o intuito de ser usado em servidores, priorizando a segurança e não a facilidade de uso (já que a idéia é que o sistema seja configurado por um administrador experiente). O AppArmor também é bastante seguro, mas foi desenvolvido com o propósito de ser mais intuitivo e simples de usar, o que nos leva os módulos do Yast:

A configuração do AppArmor é baseada no uso de profiles individuais para cada aplicativo protegido. O AppArmor protege por padrão apenas alguns utilitários básicos de rede, como o ping e o traceroute (você pode ver os perfis ativos usando o “Editar Perfil”), mas você pode criar profiles para outros aplicativos usando o “Assistente para Adicionar Perfil” ou o “Adicionar Perfil Manualmente”.

A opção manual exige que você forneça vários detalhes sobre os arquivos usados pelo aplicativo, o que exigiria uma boa dose de pesquisa, mas o wizard é relativamente simples de usar. O primeiro passo é descobrir o caminho para o executável do aplicativo, o que você pode fazer rapidamente usando o comando “which”, como em:

A localização do executável é justamente a primeira pergunta que é feita pelo assistente:

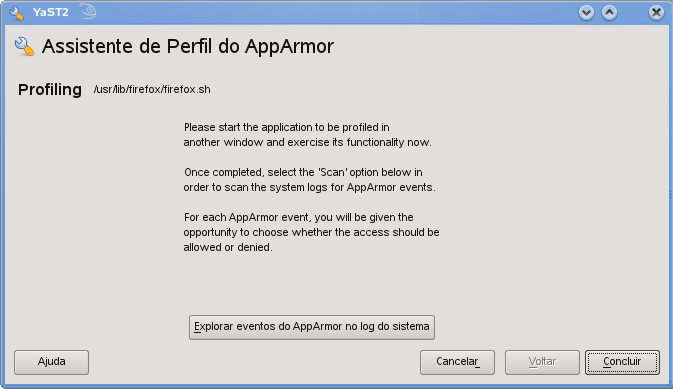

A tela seguinte pede que você abra o aplicativo que será protegido e use-o como faria normalmente. É importante que você abra o aplicativo depois de iniciar o assistente (ou seja, que ele esteja fechado ao clicar na opção). Ao criar um profile para um serviço de rede, como o Apache ou o Squid, pare o serviço antes de abrir o assistente (/etc/init.d/serviço stop) e execute-o novamente depois de abrir o assistente:

Este é um modo de treinamento, que permite que o assistente monitore as ações executadas pelo aplicativo, aprendendo sobre seu comportamento, os arquivos e bibliotecas utilizados e assim por diante. No caso do Firefox, por exemplo, você navegaria nos sites que costuma acessar, visualizaria algumas animações em flash, acessaria algum site que usasse o plugin java e assim por diante. Durante o treinamento, as operações consideradas suspeitas são logadas e ficam disponíveis no “Explorar eventos do AppArmor” para que você possa autorizá-las. Ao terminar, clique no “Concluir” para que o profile seja finalmente criado.

No caso do Firefox, o “/usr/bin/firefox” é um link que aponta para o “/usr/lib/firefox/firefox.sh”. No screenshot anterior você pode notar que o assistente levou isso em conta, criando o profile para o executável real, e não para o link.

Outro aliado importante é o “Assistente de Atualização de Perfil”, que vasculha os logs do sistema em busca de eventos relacionados ao AppArmor, exibindo os eventos e pedindo sua confirmação sobre a autorização ou não de ocorrências futuras de cada um. Os profiles são ajustados automaticamente a partir das suas respostas, permitindo que aprenda como tratar o aplicativo.

Ao criar um perfil para um aplicativos complexo, como o Firefox, você receberá um grande volume de perguntas das primeiras vezes que executar o assistente de atualização, mas logo elas diminuem, permitindo que você diferencie o que são operações normais de potenciais abusos.

O Firefox é um bom candidato para ganhar um perfil no AppArmor, poi hoje em dia os navegadores são os aplicativos que possuem mais brechas de segurança e são alvo do maior número de ataques em qualquer desktop. Diferente de outros aplicativos, que operam dentro da tranqüilidade da rede local, o navegador é quem dá a cara a tapa para ir buscar as páginas e arquivos na grande rede. A partir daí, você pode ir adicionando perfis para mais aplicativos e ir assim blindando progressivamente o sistema.

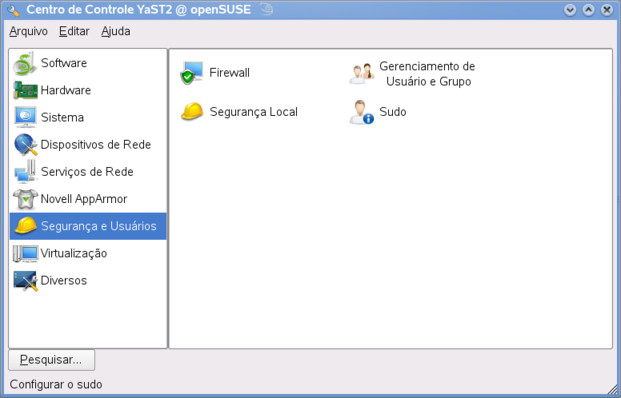

Segurança e outros

Embora não seja tão amigável quanto o userdrake, ou o users-admin, o “Gerenciamento de Usuário e Grupo” oferece um conjunto mais completo de opções, incluindo opções para logar em servidores NIS, LDAP ou servidores Samba PDC e de alterar os grupos, diretório home, shell e outras configurações default para novos usuários.

O “Segurança Local” é um wizard que permite definir o nível padrão de segurança do sistema com relação a acessos locais, incluindo verificações de senha, necessidade de trocar a senha periodicamente e assim por diante. O wizard oferece um conjunto de configurações padrão (PC doméstico, estação de trabalho ou servidor de rede), mas você pode simplesmente gerar uma configuração personalizada.

O “Sudo” é um editor para as configurações do sudo, que são salvas no arquivo “/etc/sudoers”. Na verdade ele não é de grande ajuda, pois pergunta as mesmas informações que você precisaria fornecer ao inserir uma entrada manual no arquivo. A vantagem é que ele checa a sintaxe automaticamente antes de salvar, o que previne arquivos danificados devido a opções digitadas incorretamente.

Por padrão, o arquivo “/etc/sudoers” no OpenSUSE inclui as linhas:

ALL ALL=(ALL) ALL

Elas fazem com que qualquer usuário possa rodar comandos como root, usando o sudo, desde que confirme a senha (a senha do root, não a senha do usuário). Se você deixou a opção “Usar esta senha para o administrador do sistema” marcada durante a instalação, acaba teno uma configuração (para fins práticos) similar à do Ubuntu, já que você pode rodar qualquer comando como root adicionando o “sudo” no início da linha e confirmando sua própria senha (que é a mesma do root).

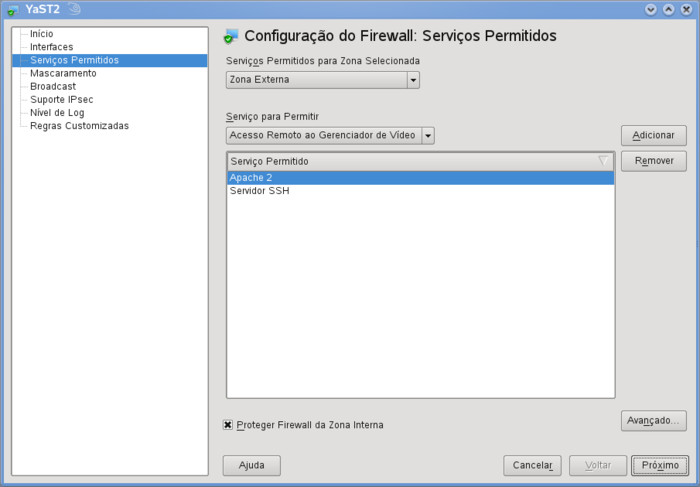

Continuando, o OpenSUSE utiliza um aplicativo de firewall próprio, o SuSEfirewall2, uma evolução do script presente desde as primeiras versões do sistema. Assim como todos os firewalls gráficos para Linux, ele é na verdade um configurador para o Iptables, que mostra as opções de configuração e gera as regras de firewall a partir das suas escolhas.

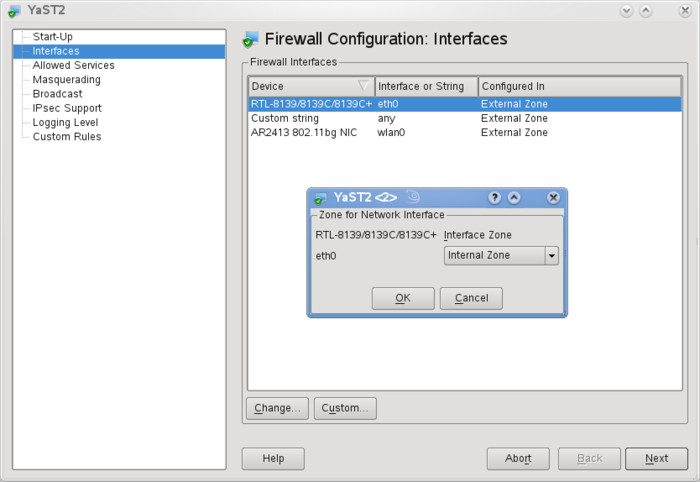

A configuração básica é ajustar a configuração da seção “Interfaces”, definindo uma zona para cad uma das interfaces de rede. O firewall trabalha com três configurações de zona: Zona Externa, Zona Interna e Zona Desmilitarizada. A zona externa é usada para placas diretamente conectadas à Internet, onde o firewall bloqueia todo o tráfego por padrão, o inverso do que temos na zona interna, destinada a placas conectadas rede local, onde o firewall permite todo o tráfego por padrão.

A zona desmilitarizada permite que você crie um segmento de rede separado, destinado a micros rodando servidores, jogos, ou outros aplicativos que precisam de portas de entrada. Os PCs ligados ao servidor através da interface de rede desmilitarizada podem ser acessados tanto através da Internet quanto por outros micros da rede local, sem restrição, mas a rede local é protegida de conexões provenientes deles. A idéia é que se um micro na zona desmilitarizada for invadido, o atacante não poderá usá-lo para acessar outros micros da rede local.

Você pode criar exceções usando a seção “Serviços Permitidos”, especificando os serviços, ou as portas que ficarão disponíveis para a Internet:

Em um servidor com duas placas de rede, a seção “Mascaramento” permite ativar o compartilhamento da conexão, além de criar regras de encaminhamento, de forma a permitir o acesso a micros dentro da rede local. Para que a configuração funcione, é necessário definir corretamente qual é a interface de rede interna e qual é a interface de rede externa na seção “Interfaces”.

A configuração do firewall é salva no arquivo “/etc/sysconfig/SuSEfirewall2”, que você pode também ajustar manualmente. Durante o boot, ou sempre que são feitas modificações na configuração, o SuSEfirewall2 lê o arquivo e gera as regras correspondentes do Iptables. Você pode também reiniciar o firewall manualmente usando a opção na seção “Início”.

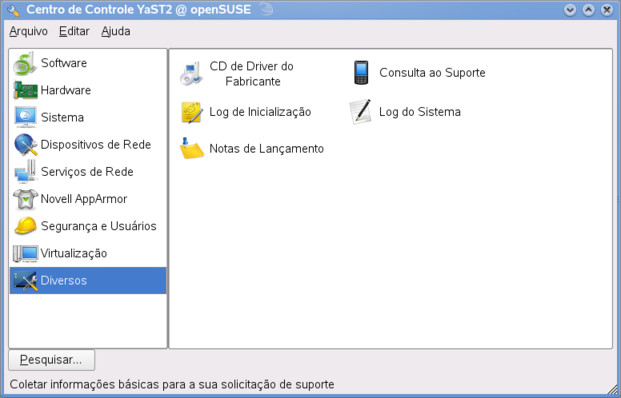

Finalizando, temos a seção “Diversos”, com os objetos não identificados que não se encaixam nas outras seções. As opções para visualizar os logs de inicialização e o log do sistema são visualizadores simples para os arquivos “/var/log/boot.msg” e “var/log/messages”, que você pode visualizar usando qualquer editor de textos. A opção com mais potencial é a “CD de Driver do Fabricante”, fruto do esforço dos desenvolvedores em criarem uma rede de suporte entre os fabricantes de hardware, onde eles passem a fornecer CDs com drivers Linux para os PCs e notebooks vendidos, que poderiam ser instalados usando esta opção:

Por enquanto os únicos que aderiram à idéia são alguns fabricantes de controladoras RAID e outros componentes específicos, mas a idéia não deixa de ser interessante. Existe um repositório com drivers e utilitários para notebooks Dell listado no http://en.opensuse.org/Additional_YaST_Package_Repositories, mas ele é mantido por voluntários, sem suporte por parte da Dell.

Acesso remoto

O Yast inclui a opção de ativar um servidor VNC para aceso remoto através do “Serviços de Rede > Administração Remota (VNC)”. Depois de ativar o servidor e abrir a porta no firewall, você pode acessar a máquina remotamente a partir de qualquer micro da rede com o cliente VNC instalados. Basta acessar a tela :1, como em “vncviewer 192.168.1.60:1”. Ao se conectar, você tem acesso à tela de login, onde pode se logar usando qualquer login cadastrado.

Dois problemas do VNC é que ele é bastante lento se usado via Internet e que ele não é muito seguro, usando um sistema fraco de encriptação para o login e transmitindo todos os dados da seção de forma não encriptada.

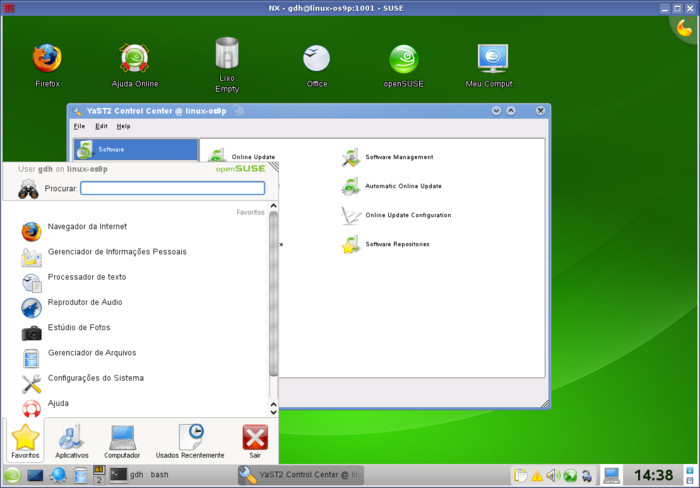

Uma opção mais rápida e mais segura é o NX Server, um software de acesso remoto bastante prático de usar, que substitui o VNC e a “Assistência remota” do Windows com vantagens, permitindo que você acesse o PC remotamente mesmo através de conexões lentas.

Apesar de ser um aplicativo comercial, ele possui uma versão gratuita, que pode ser baixada no: http://www.nomachine.com/download.php

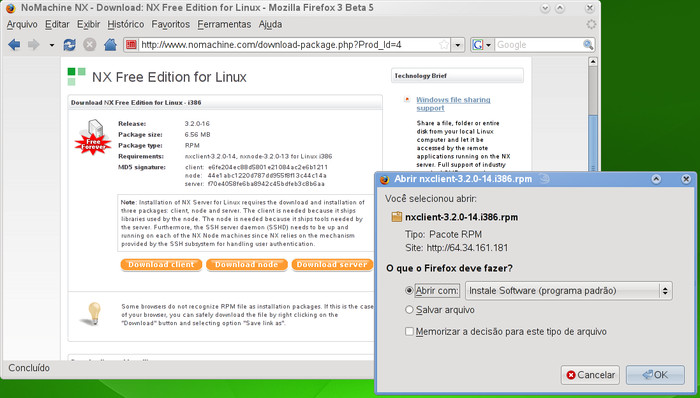

Para instalá-lo no OpenSUSE, escolha a versão RPM. Na página seguinte, estão disponíveis os três pacotes que compõe o programa. Comece instalando o client, depois o node e por último o server. É importante instalá-los nessa ordem, já que o node depende do client e o server depende do node. Ao usar o Firefox, você pode simplesmente clicar sobre o botão e usar a opção “Abrir com: Instalar Software”, que faz com que o pacote seja automaticamente instalado usando o Yast:

Se preferir baixar os pacotes manualmente, basta usar o comando “rpm -Uvh” para instalá-los via terminal.

É necessário instalar os três pacotes apenas no servidor, ou seja, na máquina que será acessada remotamente. Nas máquinas que irão acessá-lo é necessário instalar apenas o cliente NX, que está disponível também em versão Windows.

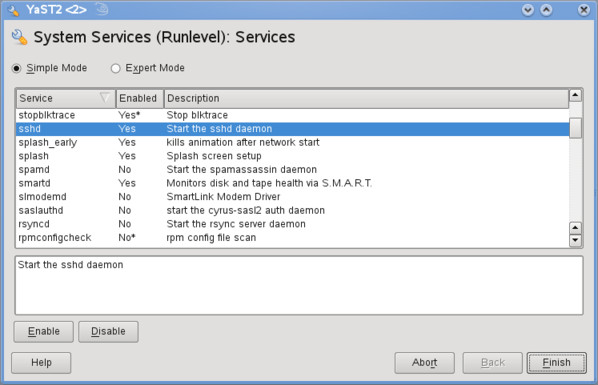

O NX utiliza o SSH para autenticação e transmissão de dados, por isso é necessário que o SSH esteja ativado no servidor. Comece abrindo o Yast e verificando se o pacote “openssh” está instalado. Em seguida, acesse o gerenciador de serviços e certifique-se de que p serviço “sshd” está inicializado:

Como no OpenSUSE o firewall fica ativado por padrão, é necessário acessar também a configuração do Firewall e ajustar a configuração da sua placa de rede, mudando-a de “External Zone” para “Internal Zone”. Isso faz com que o firewall entenda que se trata de uma interface de rede local, onde ele deve aceitar conexões.

Feito isso, instale o cliente NX nas outras máquinas da rede e use o ícone “NX Connection Wizard”, que será criado no “Iniciar > Internet > NX Client for Linux” para criar a conexão, fornecendo o endereço IP do servidor e especificando a interface gráfica que sea usada (KDE, Gnome, etc.). Na hora de se autenticar, basta fornecer qualquer uma das contas de usuário cadastradas na máquina (por questões de segurança o NX não permite logins como root).

Assim como em outros sistemas de acesso remoto, você tem acesso ao desktop da máquina dentro de uma janela, com opção de visualizá-lo em tela cheia.

Em vez de compartilhar a mesma seção, como faz a assistência remota do Windows, o NX abre uma seção separada, de forma que você pode acessar o servidor remotamente sem atrapalhar o trabalho de quem estiver utilizando-o localmente (a versão gratuita do NX permite duas conexões simultâneas):

Por padrão, o NX comprime as imagens via JPG, o que causa uma pequena perda de qualidade. Se você está acessando outra máquina da rede local, pode desativar a compressão acessando (no cliente, dentro das propriedades da conexão), a opção “General > Use custom settings > Settings > Use plain X bitmaps”:

O NX utiliza um excelente sistema de compressão e cachem que permite que ele funcione bem mesmo em conexões lentas. Você pode inclusive usá-lo para acessar seu PC enquanto estiver fora de casa. Diferente do VNC, o NX funciona de forma confortável mesmo via ADSL.

Usando o Xen

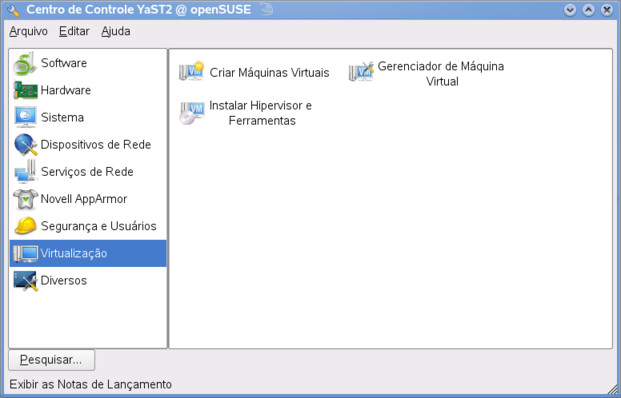

Assim como em outras distribuições, você pode usar o VirtualBox ou o VMware sobre o OpenSUSE, criando máquinas virtuais com outros sistemas. Apesar disso, o Yast inclui também um wizard que se encarrega de instalar e configurar o Xen, deixando-o pronto para uso.

O Xen é um software de virtualização muito usado em servidores, onde concorre com o VMware Server, o Virtuozzo e outros produtos. Um dos principal motivos do Xen ser pouco usado em desktops, onde predominam o VMware e o VirtualBox é o fato de ele ser mais complicado de instalar e configurar, um problema que o configurador do Yast se oferece para resolver:

Com exceção do Qemu (que, embora muito lento, pode rodar sem usar um módulo de Kernel), todos os virtualizadores utilizam módulos de Kernel para ter acesso direto ao hardware e poderem assim acessar instruções privilegiadas do processador, capturar tráfego da rede e assim por diante, de forma a fazerem seu trabalho. O VMware, por exemplo, usa três módulos diferentes, o vmmon, o vmci e o vsock.

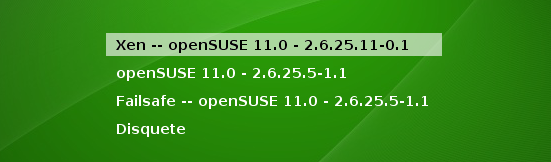

O Xen é um pouco mais intransigente, exigindo o uso de um Kernel especialmente compilado, contendo um conjunto de patches, que incluem as funções que permitem que ele tenha acesso direto ao hardware e outras funções necessárias.

Para facilitar, o wizard do OpenSUSE instala o novo Kernel automaticamente, adicionando uma opção de boot no menu do grub, o “Xen — OpenSUSE”. Como pode imaginar, é necessário reiniciar a máquina e inicializar usando a nova opção para que o Xen possa ser usado:

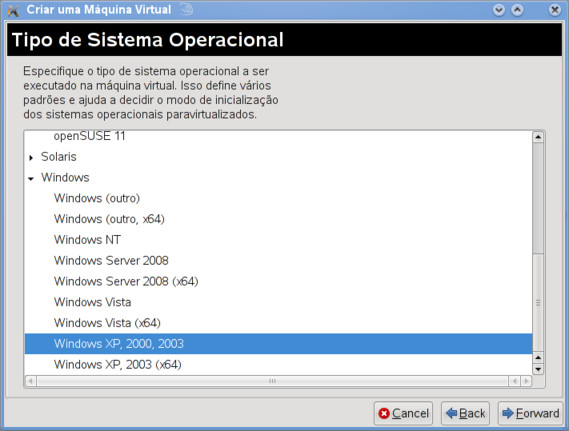

Depois de reiniciar, use a opção “Criar máquina virtual” dentro da categoria “Sistema > Virtualização” do iniciar para criar as máquinas virtuais e poder testar. É possível (a partir do Xen 3.0) criar tanto VMs com outras distribuições Linux quanto com o Windows:

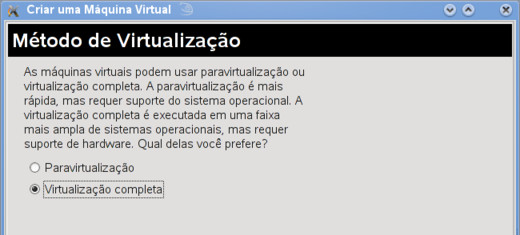

Ao criar uma máquina virtual para uma distribuição Linux, você tem a opção de usar o modo de paravirtualização, que é o sistema clássico de operação do Xen, ou de usar o modo de virtualização completa, que está disponível a partir do Xen 3.0:

O modo de paravirtualização é o mais usado em servidores, pois oferece um melhor desempenho. O grande problema é que ele exige que o sistema operacional dentro da máquina virtual seja especialmente adaptado para rodar dentro da VM. No caso das distribuições Linux, é necessário utilizar uma versão do kernel com suporte ao Xen (a maioria das grandes distribuições oferecem uma opção de boot que permite a instalação dentro da VM), mas isso não é possível no caso do Windows, que tem o código fonte fechado e não pode ser modificado.

No modo de virtualização completa, o Xen trabalha de forma similar ao VMware e outros softwares de virtualização, o que permite instalar o Windows e qualquer distribuição Linux, sem necessidade de usar um kernel especial (é por isso que ao criar uma VM com o Windows, a opção de usar o modo de paravirtualização não é mostrado). Este é o modo que você vai acabar usando na maior parte do tempo ao usar o Xen para testar vários sistemas.

O principal empecilho é que o modo de virtualização completa só funciona em máquinas com processadores Intel ou AMD recentes, com suporte ao Intel VT ou ao AMD-V. Se você usa um processador antigo, resta apenas o modo de paravirtualização.

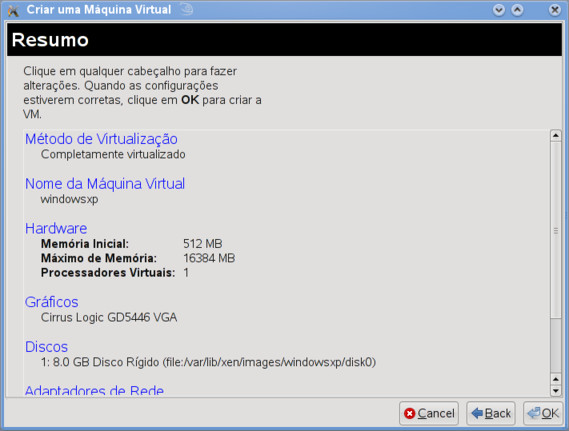

Em seguida, você vai para o menu de configuração da máquina virtual. À primeira vista, ele parece apenas um menu de confirmação, mas na verdade todas as opções são editáveis:

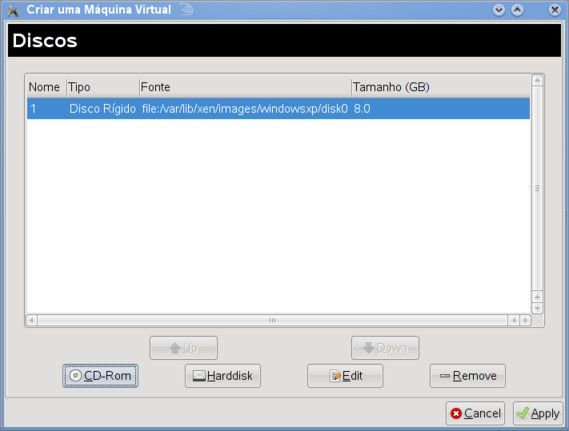

Para poder usar a VM, o absoluto mínimo é acessar a opção “Discos” e adicionar um CD-ROM, com a mídia de instalação. Você pode tanto usar o próprio drive de CD-ROM da máquina (o que é o default) quanto indicar a localização de um arquivo .ISO com a imagem do CD de instalação:

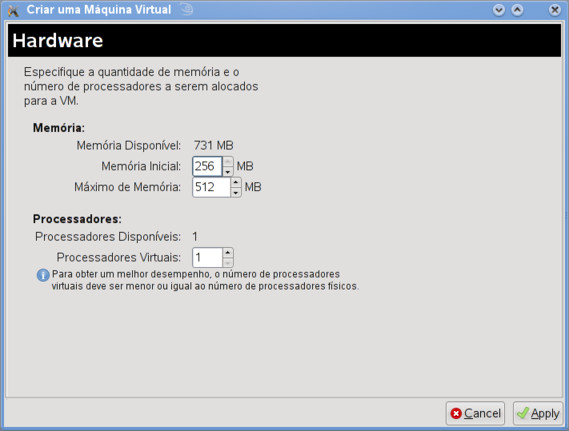

É importante também ajustar a quantidade de memória reservada à máquina virtual. O Xen permite que você defina um valor inicial, que é a quantidade “fixa” de memória que é reservada assim que a VM é ativada e também um valor máximo, que pode ser usado em caso de necessidade. Isso evita que você precise reservar 512 MB de memória para uma VM onde você precisa de apenas 256 MB na maior parte do tempo, por exemplo:

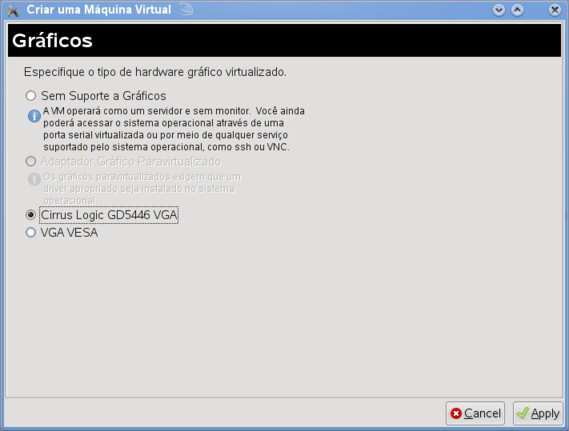

Você pode escolher também a placa de vídeo que será simulada. Por padrão, o Xen simula uma placa Cirrus Logic 5446, uma placa 2D antiga, da época da Trident 9680, que oferece apenas recursos básicos de aceleração em 2D, sem qualquer suporte a 3D. Para os raros casos em que você esteja instalando um sistema sem suporte a ela dentro da VM, existe a opção de simular uma placa VESA, sem recursos especiais:

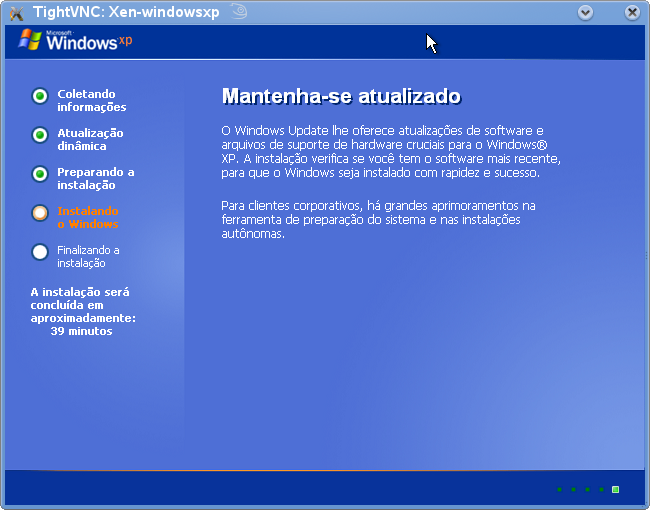

Depois de concluída a configuração, a VM será inicializada, dando boot através do CD-ROM e iniciando a instalação do sistema, como um PC normal. O Xen não possui um sistema de acesso ao vídeo local da máquina virtual, por isso utiliza um servidor VNC interno para exibir as imagens. Isso faz com que o desempenho da atualização de tela seja bastante ruim se comparado ao do VirtualBox ou do VMware Player:

Como comentei, o Xen é otimizado para uso em servidores, onde o modo de paravirtualização oferece um bom desempenho. O wizard do OpenSUSE automatiza a instalação e configuração e o modo de virtualização completa permite que você instale o Windows ou outras distribuições Linux sem muita complicação, mas não espere que o Xen se comporte de forma tão transparente quanto o VirtualBox, que é otimizado para uso em desktops.

De qualquer forma, a facilidade de instalação no OpenSUSE faz com que o Xen mereça pelo menos um teste. 🙂

Mais dicas

Se você está acostumado a reiniciar o ambiente gráfico pressionando “Ctrl+Alt+Backspace”, vai notar que a combinação não funciona mais a partir do OpenSUSE 11. Isso acontece por causa da linha Option “ZapWarning “on”, incluída no arquivo xorg.conf, destinada a evitar encerramentos acidentais. Para realmente finalizar o ambiente gráfico, é necessário pressionar o “Ctrl+Alt+Backspace” duas vezes, dentro de um período de 2 segundos.

O OpenSUSE 11 utiliza o NTFS-3G por padrão para montar partições do Windows, de forma a montá-las em modo leitura e escrita. Uma particularidade é que em vez de montar as partições na pasta “/mnt” ou “/media”, ele usa por padrão a pasta “/windows“, montando cada partição em uma sub-pasta com a letra que ela recebe no Windows, como em “/windows/c” e “/windows/d”.

O OpenSUSE usa por padrão o SLAB, um menu alternativo, que tenta facilitar o acesso às aplicações, dividindo as opções em abas e exibindo apenas os aplicativos mais usados na janela principal. Embora o SLAB tenha seus adeptos, uma grande parte dos usuários acha o sistema pouco produtivo e prefere voltar ao iniciar padrão, o que você pode fazer rapidamente clicando com o botão direto sobre ele.

O suporta a Java não é instalado por padrão, mas os pacotes estão disponíveis nos repositórios, basta fazer uma pesquisa por “java” no gerenciador. Para instalar via linha de comando, use:

Como pode ver, são três pacotes. Além do pacote principal, temos o plugin para o Firefox e o módulo para o alsa, que adiciona suporte a som (usado por jogos em java, por exemplo).

Se você preferir instalar o Java 1.6, ou se precisar dos pacotes e bibliotecas de desenvolvimento, adicione o repositório usando o link disponível no: http://en.opensuse.org/Package_Repositories

Se você ativou os repositórios Pacman e VLC, você pode instalar o suporte a DVDs protegidos e o suporte a vídeos em WMF e outros formatos usando:

Uma forma alternativa de instalar o libvdcss, sem precisar configurar os repositórios, é baixar o pacote manualmente no: http://download.videolan.org/pub/libdvdcss/1.2.9/rpm/

… e em seguida instalá-lo usando o “rpm -Uvh”, como em:

A partir do OpenSUSE 11, os pacotes passaram a ser comprimidos usando o sistema LZMA, em vez do tradicional bzip2. Isso resultou em uma redução de quase 50% no tempo de instalação dos pacotes, o que é uma novidade bem-vinda.

Para instalar um pacote diretamente via terminal usando o Yast, sem precisar abrir a interface, acessar o gerenciador de software e localizar o pacote usando a busca, use o comando “yast2 –install”, seguido pelo pacote desejado, como em:

Isso fará com que o gerenciador de software seja aberto diretamente, iniciando a instalação do pacote solicitado. Se estiver em modo texto, use o comando “yast –install”, que faz a mesma coisa, porém usando a interface em modo texto. No caso do OpenSUSE 11, onde é usado o Zypper por padrão, usar o “yast2 –install” não é muito diferente de usar diretamente o Zypper, mas nas versões antigas o comando era realmente bastante útil.

Diferente do Ubuntu e das distribuições derivadas do Debian de ma forma geral, ao instalar o Samba ou qualquer outro pacote de servidor, o serviço não será inicializado por padrão. A idéia é que você primeiro configure o serviço e depois ative-o manualmente, usando o comando “service”, como em:

Para que ele passe a ser inicializado automaticamente durante o boot é necessário ativá-lo também no “System > System Services (Runlevel)”.

Voltando aos comandos que controlam os serviços, além do “service nome” e do “/etc/init.d/nome”, outra opção é usar o script “rcnome”, que faz a mesma coisa, porém com menos caracteres digitados. No OpenSUSE, existe um script para cada serviço do sistema como “rcsmb“, “rccups” e “rcbluetooth“, que, como de praxe, aceitam os parâmetros “start”, “stop”, “restart”, “reload” e “status”. Para reiniciar o cups, por exemplo, você usaria:

Para verificar se o Samba está ativo, usaria:

Concluindo, se você sentir falta da dupla locate/updatedb (que não é instalada por padrão), instale o pacote “findutils-locate“.

Deixe seu comentário