Alguns chamam de Petrwarp, outros de Petya, NotPetya e Nyetya. O nome pouco importa, o que realmente interessa é a proporção dos estragos que vem sendo feito por esse novo ransomware que começou a se propagar ontem (27), que carrega consigo algumas similaridades com o WannaCry, outro ransomware, que fez um grande estrago no mês passado, infectando mais de 300.000 computadores em cerca de 150 países.

De acordo com a Microsoft, o Petrwarp (ou qualquer outro nome), já infectou mais de 64 países, incluindo o Brasil, e cerca de 12.500 computadores. Sem dúvidas, o país que mais sentiu o ataque foi a Ucrânia, serviços como Banco Central, Aeroporto Internacional de Boripil, o metrô de Kiev, a companhia de energia, a rede de computadores do governo ucraniano, e até o sistema automatizado de controle de radiação de Chernobyl foram infectados.

O malware que está se concentrando no setor corporativo, visando a replicação pela rede para tentar arrecadar o máximo possível de dinheiro, pago em Bitcoins (o que dificulta o rastreamento), explora duas falhas de segurança já corrigidas pela Microsoft. Ambas as falhas foram descobertas pelo grupo hacker The Shadow Brokers, que conseguiu ter acesso aos exploits, que já eram conhecidos pela NSA. Um deles, é o Eternal Blue, que também foi utilizado no WannaCry, por isso a semelhança com o Petrwarp.

Você também deve ler!

Entendendo o ataque do ransomware WannaCry 2.0

Mas que falha é essa? A brecha explorada por esses dois ransomwares envolve o protocolo de compartilhamento de arquivos do Windows, o SMB, mais precisamente o SMBv1, possibilitando que tanto o WannaCry como o Petrwarp ganhassem a característica de se replicar pela rede. Isto é, se algum funcionário baixa e abre o arquivo malicioso enviado por um spam, por exemplo, e é contaminado, a ameaça consegue no maior estilo worm, ir se multiplicando, contaminando toda a rede, e consequentemente aumentando a dor de cabeça para a companhia.

Embora muitos estejam comparando o Petrwarp como uma versão aprimorada do Petya, ransomware que foi descoberto no ano passado, os pesquisadores da Kaspersky Lab, já consideram a ameaça como um ransomware completamente novo, por isso a companhia russa está atribuindo o nome NotPetya ao vírus.

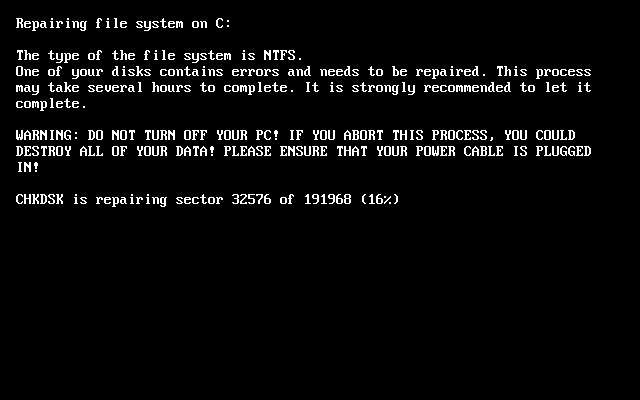

A distinção está sendo feita, porque o novo ransomware utiliza múltiplos vetores de ataque, o que o torna bem mais complexo que a versão original do Petya. Além da replicação pela rede, e encriptação de uma lista pré-determinada de extensões, como .zip, .7z, .ppt, .php, .xlsx, entre outras, a ameaça também atua alterando o setor MBR do disco, ao invés de iniciar o sistema operacional uma tela simulando o tradicional CHKDSK (verificação de disco), é exibida.

Embora pareça que o disco esteja sendo analisado, o que realmente está acontecendo é a criptografia da tabela de arquivos mestre do disco (MTF). Enquanto a tela é exibida, dá para “escapar” do ataque, desligando o computador, porém quanto mais tempo demorar pra desplugar a máquina, a encriptação se alastra.

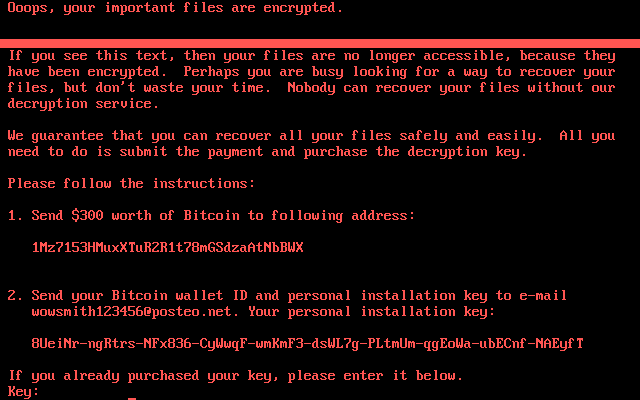

A próxima tela exibida é a que se espalhou pelo mundo ontem, com o aviso sobre a contaminação e os procedimentos para que teoricamente os arquivos pudessem ser recuperados.

Caso você esteja lendo este texto, os seus arquivos não estão mais acessíveis, porque foram criptografados. Talvez você esteja ocupado buscando uma forma de recuperá-los, mas não perca o seu tempo. Ninguém pode recuperar os seus arquivos sem os nossos serviços.

Nós garantimos que você possa recuperar todos os seus arquivos com segurança e facilidade. Tudo que você precisa fazer é realizar o pagamento e comprar a chave de descriptação:

1 – Envie US$ 300 em Bitcoins para o seguinte endereço (código da carteira)

2 – Envie o código da sua carteira Bitcoin e a chave de instalação para o seguinte e-mail: wowsmith123456@posteo.net

Se você comprou a sua chave, digite abaixo

Por mais que a empresa tome a iniciativa de pagar o tal resgate, como, por exemplo, o caso recente de uma companhia sul-coreana que foi infectada por um ransomware para Linux, e pagou o equivalente a R$ 3,5 milhões para resgatar as informações, não há nenhuma garantia que os ciberciminosos irão liberar a chave. No caso do Petrwarp mesmo pagando o resgate não é possível descriptografar os arquivos. O provedor alemão Posteo, bloqueou o acesso dos cibercriminosos a conta, então o envio das chaves para os que pagaram está encerrado.

O ataque visa o mundo corporativo, mas impacta diretamente o usuário final, já que muitos serviços básicos foram interrompidos pelo ransomware. Assim como no caso do WannaCry ficou claro como muitas empresas ainda são capengas e preguiçosos na questão de aplicações de patches de segurança e atualização de sistemas e demais softwares.

Hoje em dia, não cabe para ninguém o discurso de “ah eu gosto dessa nova versão do sistema, por isso não irei fazer a migração”, os cibercriminosos continuam escancarando como somos facilmente reféns de ataques, que se propagam por conceitos antigos, mas ainda uteis como phishing, e através da resistência ou total falta de comprometimento com a atualização da sua base de software.

Deixe seu comentário