Como a questão da segurança em redes wireless é muito divulgada, quase todas as redes já utilizam algum tipo de proteção, seja através do uso do WEP ou do WPA, seja através de uma lista de acesso dos endereços MAC autorizados a se conectarem à rede. Entretanto, é fácil burlar a maioria destas proteções e quebrar a encriptação do WEP (inclusive do WEP de 128 bits), além de descobrir passphrases WPA fáceis, usando ferramentas simples.

Muitos pontos de acesso antigos utilizam versões vulneráveis do WEP, que são muito rápidas de quebrar. Mesmo as versões “não vulneráveis” do WEP podem ser quebradas via força bruta, sempre que seja possível capturar um volume suficiente de tráfego da rede.

Você pode simular uma invasão na sua própria rede, para verificar qual seria o volume de trabalho necessário para invadí-la. Para isso, você vai precisar de pelo menos dois micros ou notebooks. Um deles vai ser usado como um cliente de rede normal e pode usar qualquer placa de rede, enquanto o segundo (que usaremos para simular o ataque) precisa ter uma placa compatível com o Kismet.

Configure o seu ponto de acesso ativando o WEP e desativando o Broadcast do SSID. Ou seja, faça uma configuração relativamente segura, mas depois faça de conta que esqueceu tudo. 🙂

Comece abrindo o Kismet no notebook “invasor”. Deixe que ele detecte as redes próximas; pressione “s” para ajustar a ordem dos nomes na lista, selecione sua rede e pressione “shift + L” para que ele trave a varredura na sua rede e deixe de bisbilhotar as redes dos vizinhos.

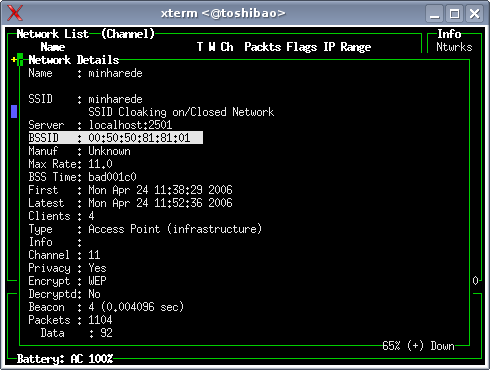

Inicialmente, sua rede será detectada como “no ssid”, já que o broadcast do SSID foi desativado no ponto de acesso. Mas, assim que qualquer micro se conecta ao ponto de acesso, o Kismet descobre o SSID correto. Pressione “i” para ver os detalhes da rede e anote o endereço MAC do ponto de acesso (BSSID), que precisaremos para iniciar o passo seguinte.

Agora que já sabemos o SSID e o MAC do ponto de acesso, falta quebrar o WEP. Para isso precisaremos do Aircrack, uma suíte de aplicativos para verificação de redes wireless, que pode ser encontrada no http://freshmeat.net/projects/aircrack/. Nos derivados do Debian, ele pode ser instalado via apt-get:

# apt-get install aircrack

Outra opção, mais simples, é baixar o live-CD do BackTrack Remote Exploit, uma distribuição Linux live-CD, baseada no Slax, que inclui um conjunto cuidadosamente escolhido de ferramentas de verificação de segurança e drivers modificados para suportar o modo monitor em diversas placas. Basta dar boot com o CD e você terá todas as ferramentas necessárias a disposição.

Deixe seu comentário