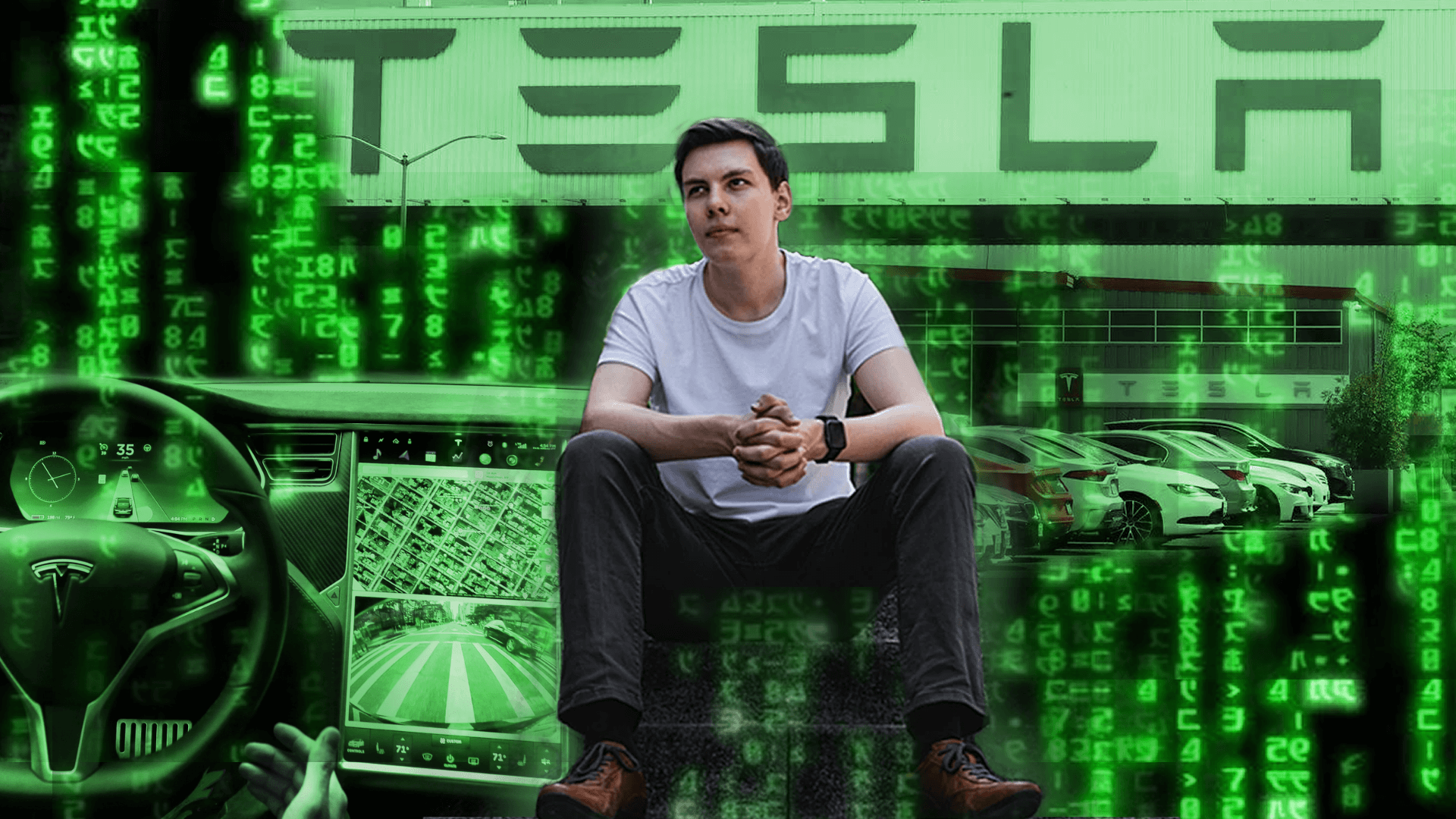

O nome David Colombo pode soar estranho para você, mas a imprensa gringa está com os seus holofotes em direção ao jovem alemão que hackeou os carros da Tesla.

Há algumas semanas, noticiamos aqui a história de um adolescente que conseguiu hackear cerca de 25 carros da Tesla através de uma falha em um software terceirizado.

Leia mais: Adolescente hackeou 25 carros da Tesla em 13 países diferentes

Agora, David Colombo, de 19 anos, especialista em cibersegurança revelou como foi possível acessar o sistema dos veículos da Tesla e obter informações sobre a localização dos carros e conseguir controlá-los remotamente.

:upscale:():format:(png)/@/static/wp/2022/01/25/colombo-elon-musk.png?fit=scale)

Ontem (24), Colombo postou no site Medium todas as informações referentes à “invasão” dos carros, detalhando, cronologicamente, todo o processo.

David Colombo descobriu falha nos carros da Tesla no ano passado

Colombo revelou que soube do problema no ano passado, quando estava fazendo uma auditoria de segurança para uma empresa de software francesa. Durante a auditoria, o adolescente encontrou falhas relacionadas às plataformas utilizadas pela empresa parisiense.

Segundo ele, sua curiosidade fez com que ele chegasse a obter acesso aos carros da Tesla, pois antes de iniciar a auditoria, Colombo fez algumas operações para apresentar à empresa posteriormente.

Assim, durante o processo de enumeração de subdomínios, o adolescente descobriu o domínio “backup.redacted.com”, ou seja, um subdomínio com backups de informações redigidas que não deveria estar exposto.

:upscale:():format:(png)/@/static/wp/2022/01/25/print-hacker-tesla.png?fit=scale)

O subdomínio apresentava uma página com o texto puro “This Works”, o que, segundo Colombo, provavelmente não rodaria em portas da web. Mas isso não foi o suficiente para encerrar sua curiosidade.

“Eu não seria bom no meu trabalho caso eu parasse naquele momento”, escreveu Colombo.

Assim, ele fez um mapeamento de portas de rede TCP e UDP que produziu alguns resultados, mas só encontrou a ferramenta de detecção de acesso remoto “remoteanything” e algumas portas de servidores de jogos, o que ele achou bastante curioso.

:upscale:():format:(png)/@/static/wp/2022/01/25/nmap.png?fit=scale)

Mas, ao acessar essas portas pelo navegador, Colombo caiu em uma página do TeslaMate. O TeslaMate é o software terceirizado em questão, que fornece visualização de dados dos carros da Tesla aos donos dos veículos.

Colombo, contudo, não conseguiu acessar os Dashboards do TeslaMate, embora tenha visto onde um carro da Tesla estava estacionado. Inicialmente, a intenção do adolescente era reportar imediatamente a falha.

:upscale:():format:(png)/@/static/wp/2022/01/25/teslamate-primeiro-acesso.png?fit=scale)

No entanto, novamente, a curiosidade fez o seu trabalho e assim as coisas começaram a ficar interessantes.

Admiração pelos carros da Tesla fez Colombo descobrir maiores falhas

“Eu sou um grande fã da Tesla, então eu queria saber mais sobre o que era essa falha”, escreveu o adolescente antes de explicar o problema com os carros.

Mas, antes, Colombo ressalta que o TeslaMate é um ótimo aplicativo, cuja intenção é apenas armazenar e apresentar dados aos donos de carros da Tesla, sem a possibilidade de utilizar comandos para destravar portas.

Entretanto, o Docker do TeslaMate, continha uma instalação do software Grafana, uma multi-plataforma de código aberto para análise e visualização interativa de dados.

Os Dashboards inacessíveis estavam no Grafana e foi através da porta 5555 que o adolescente conseguiu hackear os carros da Tesla, obtendo as mais diversas informações sobre os veículos.

:upscale:():format:(png)/@/static/wp/2022/01/25/graficos-teslamate.png?fit=scale)

Colombo conseguiu descobrir onde os carros da Tesla estiveram, onde foram carregados, suas localizações atuais, locais comuns de estacionamento, quando estavam sendo guiados, a velocidade das viagens, o histórico de atualização de softwares e muito mais.

Em pleno 2022, ainda há empresas com credenciais padronizadas

O adolescente, ao ler o código-fonte do TeslaMate descobriu como a autenticação do serviço funciona, como as credenciais da Tesla fluem através do aplicativo e onde estão armazenadas as chaves das APIs dos usuários.

Em resumo, o TeslaMate salva as chaves da API no mesmo local onde armazena outros dados, em vez de separá-las ou utilizar criptografias.

“Então, se o Grafana consegue acessar os dados do veículo e as chaves da API estão armazenadas no mesmo local dos dados do veículo, será que o Grafa consegue ler e fornecer as chaves?”. Essa foi a pergunta que Colombo fez a si mesmo e mudou a história da cibersegurança da Tesla.

:upscale:():format:(png)/@/static/wp/2022/01/25/model-3-belgica-1.png?fit=scale)

Através do Grafana Explore, Colombo fez consultas “padrões”, mas seria necessária uma autenticação. Então ele tirou vantagem de uns dos problemas mais comuns em termos de segurança: senhas padronizadas.

E, surpreendentemente, as credenciais do Docker do Grafana eram padronizadas.

“Eu me aproveitei a chance e tentei acessar com credenciais admin:admin, que, não surpreendentemente, mas mesmo assim de maneira hilária, funcionou.

Portanto, criar uma string de linguagem de consulta para o Grafana e consultar os tokens da API não foi difícil. Esse foi o momento em que eu pude confirmar, com toda certeza, que seria possível um invasor externo conseguir o controle do Tesla do CTO da empresa ao seguir os mesmos passos”.

Na China, o buraco é mais embaixo

Assim, o adolescente que hackeou, acidentalmente, a Tesla, descobriu mais de 25 carros vulneráveis em 13 países, cuja maioria são do centro e norte da Europa. Alemanha, Bélgica, Finlândia, Dinamarca, Reino Unido, EUA, Canadá, Itália, Irlanda, França, Suíça Áustria.

:upscale:():format:(png)/@/static/wp/2022/01/25/model-y-california.png?fit=scale)

Além disso, Colombo afirmou haver mais de 30 veículos vulneráveis na China, mas ele não acessou os carros, pois “não queria se envolver com as leis de cibersegurança da China”.

Por fim, o scan inicial de Colombo apresentou mais 300 veículos, mas sem a confirmação de que todos estavam vulneráveis, pois a Tesla pediu a ele para parar de acessar tais informações.

Tesla adia o lançamento do Cybertruck mais uma vez, agora para 2023

Deixe seu comentário