++++++++++++++++++++

Introdução

++++++++++++++++++++

O BitLocker é uma ferramenta de criptografia de disco integrada ao sistema operacional Windows. Sua principal finalidade é proteger os dados armazenados em discos rígidos e volumes contra acesso não autorizado. Aqui estão os principais objetivos e usos do BitLocker:

1) Criptografia de Dados: O BitLocker utiliza algoritmos de criptografia para converter os dados armazenados em um disco em formato ilegível, a menos que o usuário autenticado forneça as credenciais corretas.

2) Proteção Contra Acesso Não Autorizado: Ele protege contra acesso não autorizado ao conteúdo do disco, mesmo se alguém conseguir fisicamente remover o disco e tentar acessá-lo de outra forma.

3) Segurança do Sistema Operacional: Pode ser usado para criptografar não apenas os dados do usuário, mas também o próprio sistema operacional. Isso ajuda a garantir a integridade do sistema e a proteção dos dados armazenados.

4) Segurança em Caso de Roubo ou Perda: Em dispositivos móveis ou laptops, se o hardware for roubado ou perdido, os dados criptografados pelo BitLocker permanecem inacessíveis sem as credenciais corretas, proporcionando uma camada adicional de proteção.

5) Integração com TPM: O BitLocker pode ser integrado ao Trusted Platform Module (TPM significa "Módulo de Plataforma Confiável"), que é um componente de hardware para aumentar a segurança do sistema. O TPM ajuda a proteger as chaves de criptografia usadas pelo BitLocker.

6) Compatibilidade com Chaves USB e PINs: Além do uso do TPM, o BitLocker pode ser configurado para usar chaves USB ou PINs pré-boot como métodos adicionais de autenticação.

7) Conformidade com Padrões de Segurança: É uma ferramenta que ajuda a atender a requisitos de conformidade em ambientes corporativos ou governamentais, onde a segurança dos dados é uma preocupação fundamental.

8) Ferramenta Nativa do Windows: O BitLocker é uma ferramenta nativa do Windows, o que significa que não é necessário instalar software adicional para usar a criptografia de disco.

No geral, o BitLocker é uma solução eficaz para proteger dados armazenados em dispositivos Windows, proporcionando segurança adicional em casos de perda, roubo ou acesso não autorizado.

++++++++++++++++++++

PC que estou usando

++++++++++++++++++++

No meu caso, é um hardware mais moderno/recente, e a mobo já possui o TPM (confirmado ao se visitar a BIOS, neste link o artigo em inglês mostra alguns prints da minha. O sistema que uso é o Windows 11).

- CPU: Intel, Core i5 11400

- Placa-mãe: MSI Z590-A Pro

- VGA: RTX 3060

- Monitor: Acer XV280K-B (28", 4K - 3840x2160 a 60 Hz)

- SSD do sistema: NVME da WD, 2 TB

- SSD secundário: Samsung EVO 870, 4 TB

++++++++++++++++++++

Logo após formatar (e antes de querer ligar o Bitlocker): avisos

++++++++++++++++++++

1) Uma anomalia que notei foi no vídeo, até dei de cara com tela azul; mas com certeza por conta dos drivers do Windows não serem os adequados para essa minha RTX. Isso foi resolvido ao instalar o programa GeForce Experience, e também demais relativos a placa, que até trouxe um instalador da MSI. Provavelmente o Windows usou drivers errados, e não os oficiais/adequados.

2) Outro problema que tive foi desse meu monitor simplesmente não mostrar nenhuma imagem, que eu creditava ao Windows e a placa de vídeo, mas na verdade era culpa exclusiva do LCD: é preciso DESLIGAR (no botão físico dele) a opção "AUTOSOURCE", e escolher em "INPUT" a porta que está ligando o cabo do monitor ao gabinete (no meu caso, HDMI #1). Isso porque com o "AUTOSOURCE" ligado, de forma aleatória as telas pré-boot não apareciam, ou o monitor ficava SEMPRE apagado.

Depois de muito quebrar a cabeça (tive até de ligar meu gabinete a uma TELEVISÃO, em que aí sim apareceu imagem), descobri que a solução era a anterior.

++++++++++++++++++++

3) Após ter ligado o Bitlocker, eu notei que o PC repetia a situação descrita antes, em 2).

Só que dessa vez até mesmo desligava o PC após 1 minuto de tela preta. Minha primeira suspeita era a fonte de alimentação DEFEITUOSA. Até que me deparei com esse link, que sugeriu o seguinte:

a) No menu pesquisar do Windows, digite "CMD", para abrir o prompt de comando (e com botão direito, em MODO ADMINISTRADOR);

b) Digite:

=================================================

bcdedit /set {bootmgr} bootshutdowndisabled 1

=================================================

Durante a inicialização, o BitLocker verifica a autenticidade do sistema e desbloqueia a unidade se tudo estiver correto.

Se o usuário não inserir o PIN do BitLocker nesse pré-boot, ele desligará automaticamente o computador para proteger os dados. O comando anterior desativa essa funcionalidade de desligamento automático. Isso significa que, mesmo se a pessoa não inserir o PIN do BitLocker, o computador não será desligado automaticamente, apenas permanecerá nessa tela em que pede a senha.

Essa configuração é opcional, mas eu recomendo que seja a primeira coisa a se fazer antes de mais nada (se possível até pré-ativar o Bitlocker), porque já quando eu ligava a máquina não aparecia imagem ALGUMA, o que também impedia que eu digitasse. Agora, tudo está 100% OK.

++++++++++++++++++++

LIGANDO O BITLOCKER PARA O DRIVE ONDE O WINDOWS ESTÁ INSTALADO, E COM PIN/SENHA PRÉ-BOOT

++++++++++++++++++++

>>>>>>>>>>>>>>>>>>

- Mas e se eu não tiver o recurso de TPM?

>>>>>>>>>>>>>>>>>>

O BitLocker pode ser ligado, ainda assim. Mas sem o TPM, você tem de optar por usar uma senha/PIN ou um dispositivo USB como método de autenticação, durante o processo de iniciar. E aqui, o uso de PIN/senha será necessário, não tem como evitar. Nesses casos, servirá como uma forma de autenticação antes do sistema operacional ser carregado. Isso ajuda a garantir que apenas usuários autorizados possam acessar os dados do drive.

Portanto, para criptografar um disco rígido em um computador sem TPM, você precisará configurar o BitLocker para usar um método de autenticação alternativo. Esse processo pode ser feito durante o assistente de configuração do BitLocker no Windows. Certifique-se de fazer backup das chaves de recuperação fornecidas pelo BitLocker para garantir o acesso aos dados em caso de esquecimento do PIN ou senha.

>>>>>>>>>>>>>>>>>>

- Eu já tenho TPM, posso evitar usar o PIN do Bitlocker antes do Windows carregar?

>>>>>>>>>>>>>>>>>>

- Poder, pode. Inclusive, quando se encripta o SSD/disco rígido, ele não obriga o uso de um, de cara.

Mas habilitar o PIN antes do boot do BitLocker, mesmo quando o PC usa o TPM, oferece uma camada adicional de segurança. O TPM, por si só, fornece uma maneira segura de armazenar chaves criptográficas usadas pelo BitLocker para proteger os dados do disco. No entanto, o uso de um PIN pré-boot adiciona uma autenticação adicional.

Aqui estão algumas razões pelas quais se deve considerar habilitar um PIN pré-boot no BitLocker, mesmo quando um TPM está presente:

>>>>>>>>>>>>>>>>>>>>>

Autenticação Dupla: O uso de um PIN pré-boot e o TPM oferecem autenticação dupla. Isso significa que, além de ter a chave armazenada no TPM, você também precisa fornecer um PIN durante o processo de inicialização. Isso torna mais difícil para alguém acessar seus dados, mesmo que tenha acesso físico ao seu dispositivo.

>>>>>>>>>>>>>>>>>>>>>

>>>>>>>>>>>>>>>>>>>>>

Proteção Contra Ataques de Força Bruta: Um PIN forte adiciona uma camada adicional de proteção contra ataques de força bruta. Mesmo que um invasor tenha acesso ao seu hardware, a necessidade de fornecer um PIN dificulta a tentativa de adivinhar a senha.

>>>>>>>>>>>>>>>>>>>>>

>>>>>>>>>>>>>>>>>>>>>

Segurança Adicional em Caso de Roubo: Se o seu dispositivo for roubado, o invasor precisaria não apenas do hardware, mas também do conhecimento do PIN para acessar os dados. Isso ajuda a proteger suas informações em situações em que o hardware físico está em mãos erradas.

>>>>>>>>>>>>>>>>>>>>>

>>>>>>>>>>>>>>>>>>>>>

Complementariedade à Senha do Windows: Embora a senha do Windows seja necessária para entrar no sistema operacional após o boot, o PIN do BitLocker é necessário durante o processo de inicialização. Isso cria uma camada adicional de segurança para proteger os dados antes do sistema operacional ser carregado.

>>>>>>>>>>>>>>>>>>>>>

Em resumo, o uso de um PIN pré-boot no BitLocker complementa o uso do TPM, adicionando uma camada adicional de autenticação e proteção contra certos tipos de ataques. Embora o TPM ofereça uma base sólida para a segurança dos dados, a adição de um PIN pode ser vantajosa em cenários onde a segurança adicional é desejada.

OBS: essa é a imagem que aparecerá no computador, antes do Windows iniciar, pedindo a senha/PIN. Repare que ao apertar a tecla "INSERT", dá para revelar o que se digita.

++++++++++++++++++++

Como utilizar uma senha difícil (alfanumérica) pro Bitlocker?

++++++++++++++++++++

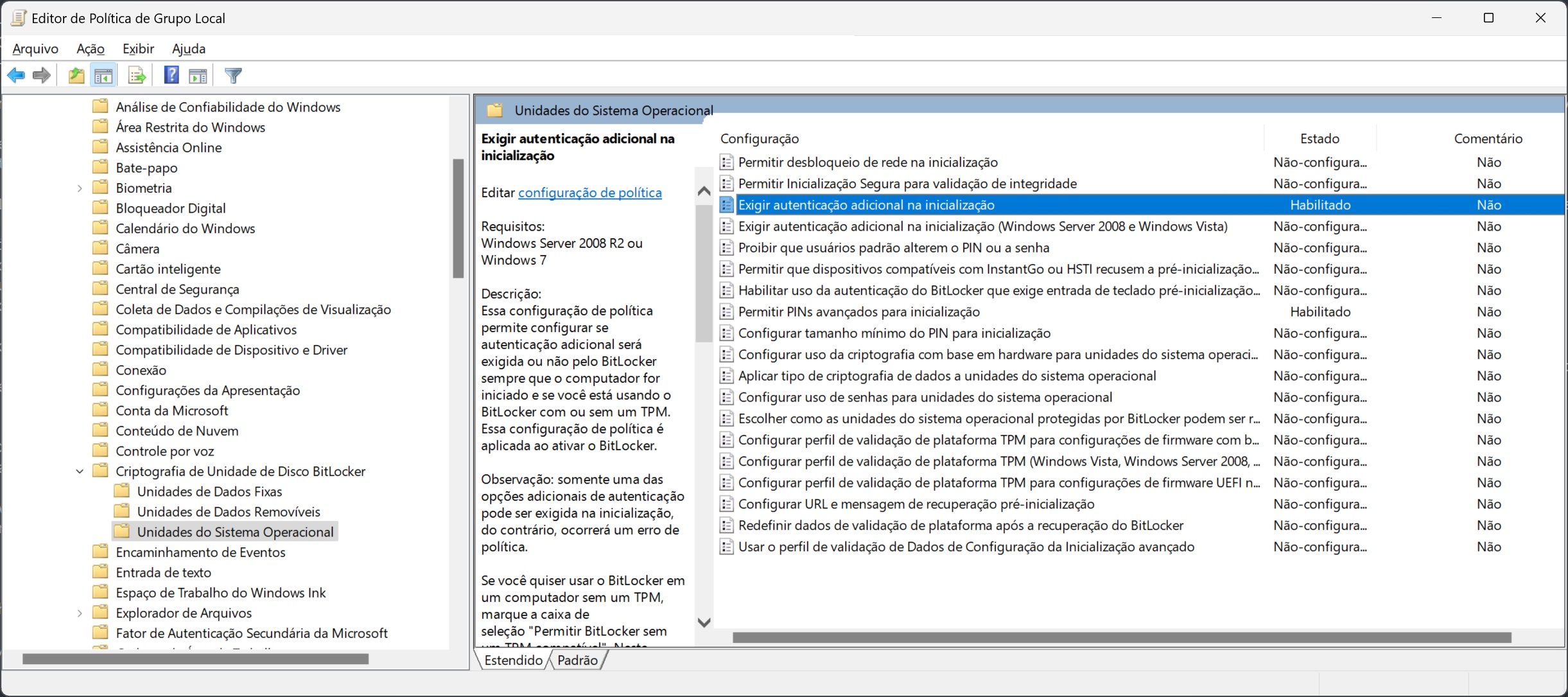

Para o BitLocker poder encriptar o drive do Windows usando um PIN dessa forma (foi o que eu preferi), é preciso:

- Digitar "gpedit.msc" na caixa de pesquisa;

- Em "Editor de Política de Grupo Local", navegue até Configuração do Computador / Modelos Administrativos / Componentes do Windows / Criptografia de unidade de disco BitLocker.

- Depois vá em "Unidades do sistema operacional", e em "PERMITIR PINS AVANÇADOS PARA INICIALIZAÇÃO".

- Mude de "não configurado" para "habilitado". Isso permitirá escolher uma senha mais difícil, com por ex. números, letras maiúsculas e minúsculas.

++++++++++++++++++++

Como ligar o Bitlocker e com o PIN antes do boot?

++++++++++++++++++++

Primeiro: encripte o drive em que o WINDOWS está instalado. Esse recurso da senha antes de bootar requer que o BitLocker (que precisa das edições "Professional" ou "Enterprise" do Windows) esteja ativo.

Na hora de encriptar o drive C:, é possível optar por 1) Apenas o espaço em disco utilizado, ou 2) O drive inteiro. O que muda entre as duas opções é que 1) é bem mais rápida, e 2) Caso esteja usando seu PC faz um tempo, é melhor escolher esta, pois irá garantir que ninguém poderá recuperar arquivos apagados.

NOTA: o BitLocker perguntará onde o usuário pretende salvar as informações de recuperação (parece que um código de 48 dígitos, e outro menor, que é o "identificador"). Vai dar essas alternativas:

- Num pendrive;

- Na conta da Microsoft (tipo Outlook);

- Em um arquivo de texto;

- Imprimindo e guardando também num lugar seguro.

- Eu prefiro escolher "salvar num arquivo de texto", converter pra PDF e proteger o mesmo com uma senha forte (alfanumérica). Assim, só vou poder recorrer a esse PDF se souber essa senha "mestre". Aqui, é importantíssimo proteger essa informação, pois se vc não souber o código de recuperação do BitLocker, irá perder o acesso a TODOS OS SEUS DADOS, caso esqueça a senha/PIN do pré-boot ou ainda ele entre em um modo de "recuperação" (o que não é impossível de acontecer um dia, vale frisar). Claro que não salvo num pendrive, pois se ele for levado junto com meu PC, será possível burlar o BitLocker.

>>>>>>>>>>>>>>>>>>>>>>>>>>>>

Após terminar de encriptar seu drive C:, caso já tenha o TPM (minha situação, já que meu hardware é moderno), vamos agora ligar o PIN antes do Windows bootar:

- Digite novamente "gpedit.msc" na caixa de pesquisa;

- Em "Editor de Política de Grupo Local", navegue até Configuração do Computador / Modelos Administrativos / Componentes do Windows / Criptografia de unidade de disco BitLocker.

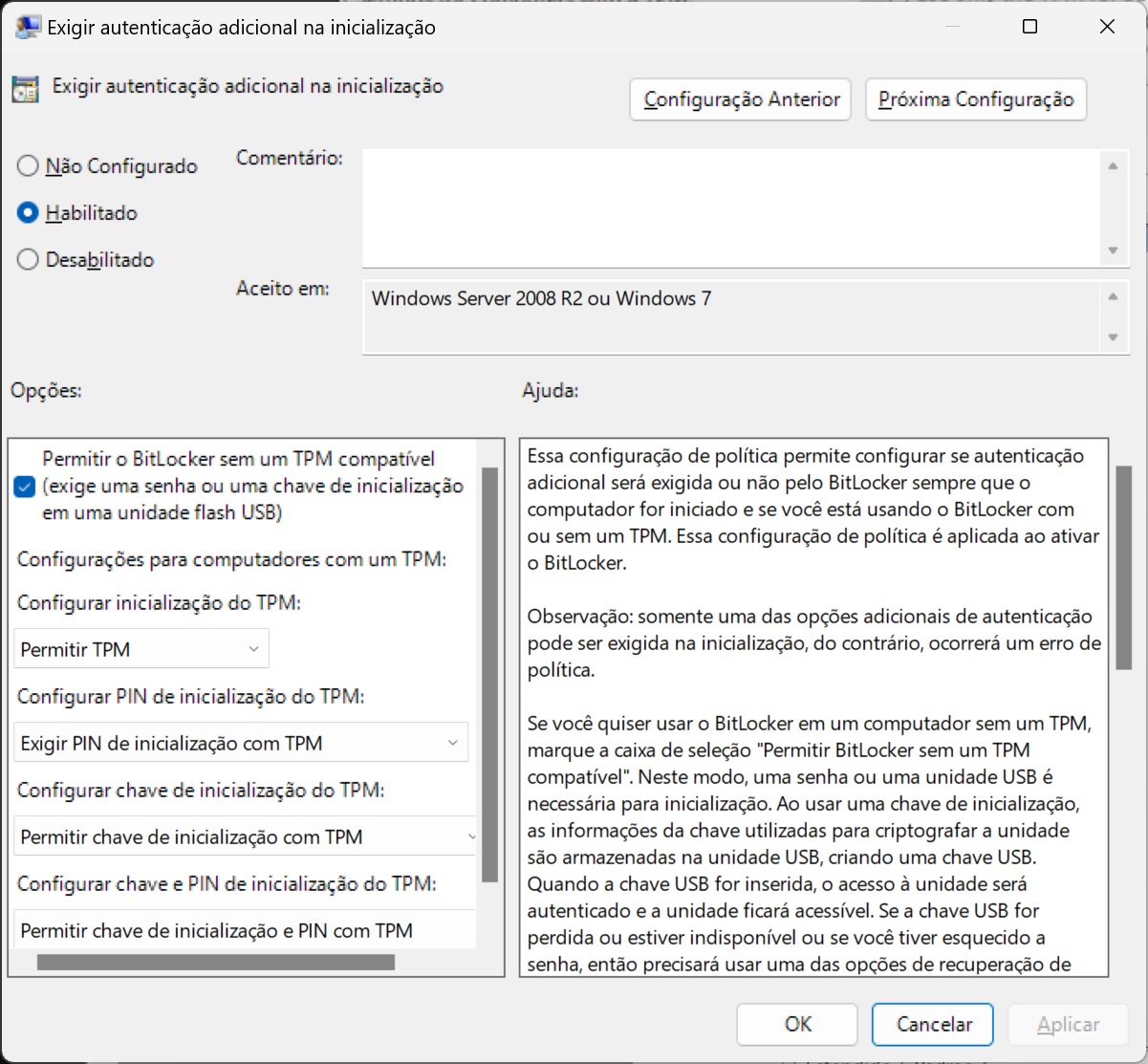

- Depois vá em "Unidades do sistema operacional", e em "EXIGIR AUTENTICAÇÃO ADICIONAL NA INICIALIZAÇÃO".

- Escolha "habilitar", e em "configurar PIN de inicialização do TPM", opte por "Exigir PIN de inicialização com TPM". Para facilitar, veja a foto abaixo:

++++++++++++++++++++

E como definir este PIN/Senha?

++++++++++++++++++++

É preciso apenas, por último, informar ao BitLocker qual a senha queremos (que eu optei por uma alfanumérica, mais complexa).

- Digite "CMD" (prompt de comando, que deve ser aberto com privilégio de administrador).

Execute este comando exatamente deste jeito:

=================================================

manage-bde -protectors -add c: -TPMAndPIN

=================================================

O BitLocker vai perguntar qual senha deseja utilizar. Quando reiniciar o PC, esse mesmo PIN passará a ser exigido.

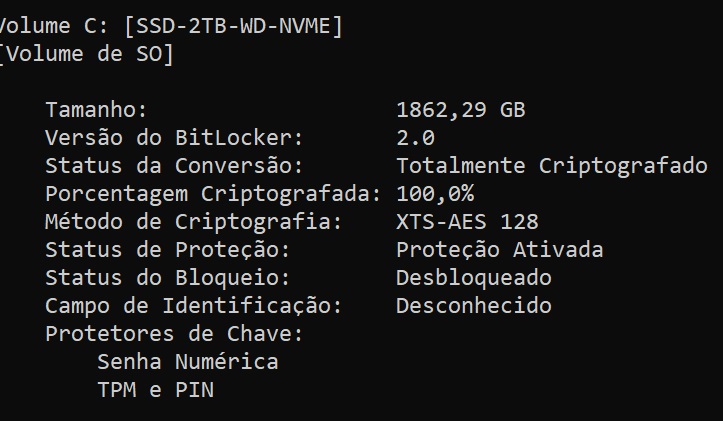

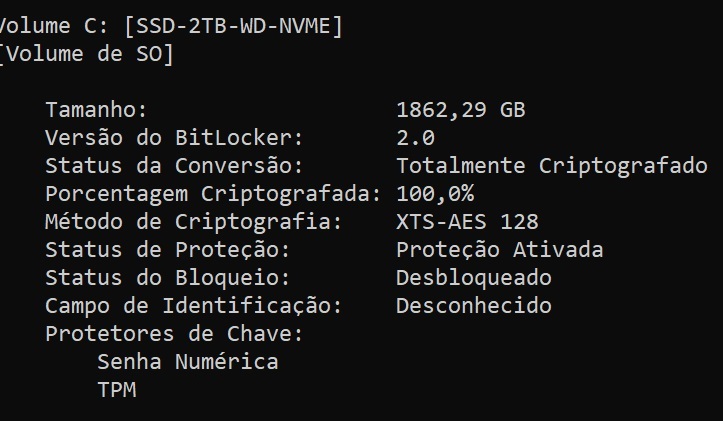

Para checar se deu certo, também no modo ADMIN e neste PROMPT, digite:

=================================================

manage-bde -status

=================================================

("Senha numérica" mostrada na imagem acima é a chave de segurança. E agora vemos que o BitLocker usa TPM + PIN, então funcionou).

++++++++++++++++++++

E se eu quiser mudar esse PIN/Senha pré-boot?

++++++++++++++++++++

Volte ao CMD (prompt, no modo ADMIN) e digite o comando a seguir, informando seu PIN vigente e o novo:

=================================================

manage-bde -changepin c:

=================================================

++++++++++++++++++++

Não quero mais exigência de PIN antes do boot, como reverter?

++++++++++++++++++++

- Digite novamente "gpedit.msc" na caixa de pesquisa;

- Em "Editor de Política de Grupo Local", navegue até Configuração do Computador / Modelos Administrativos / Componentes do Windows / Criptografia de unidade de disco BitLocker.

- Depois vá em "Unidades do sistema operacional", e em "EXIGIR AUTENTICAÇÃO ADICIONAL NA INICIALIZAÇÃO".

- Eu havia dito para modificar a aba "configurar PIN de inicialização do TPM", para "Exigir PIN de inicialização com TPM".

Mas para retirar o PIN, é necessário outra coisa: mudar essa parte para "Permitir PIN de inicialização com TPM". Depois, abra o CMD (prompt, com privilégio de ADMIN), e digite:

=================================================

manage-bde -protectors -add c: -TPM

=================================================

Isso irá substituir o requerimento "TPMandPIN", deletando seu PIN. Assim, o BitLocker passará a automaticamente habilitar o computador com o uso do TPM do hardware, quando bootar.

Para ver se conseguiu, digite isso no mesmo prompt de comando (em modo ADMIN):

=================================================

manage-bde -status c:

=================================================

Ficando dessa forma:

++++++++++++++++++++

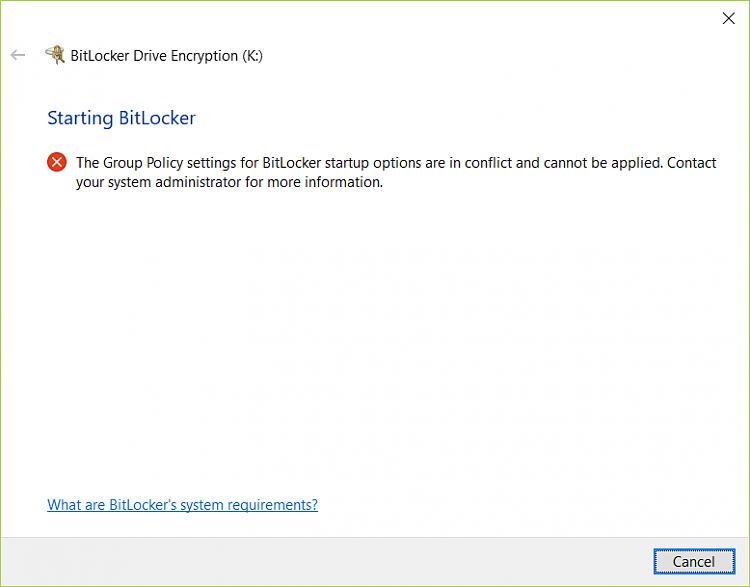

ALÉM DO MEU SSD/DISCO RÍGIDO, EU TAMBÉM TENHO OUTRO(S) SECUNDÁRIO(S), E QUERO ATIVAR O BITLOCKER NELES. COMO PROCEDER?

++++++++++++++++++++

Após fazer isso com meu SSD do Windows 11, eu tentei no Samsung de 4 TB normal. Mas não consegui, e me deparei com uma tela similar a esta:

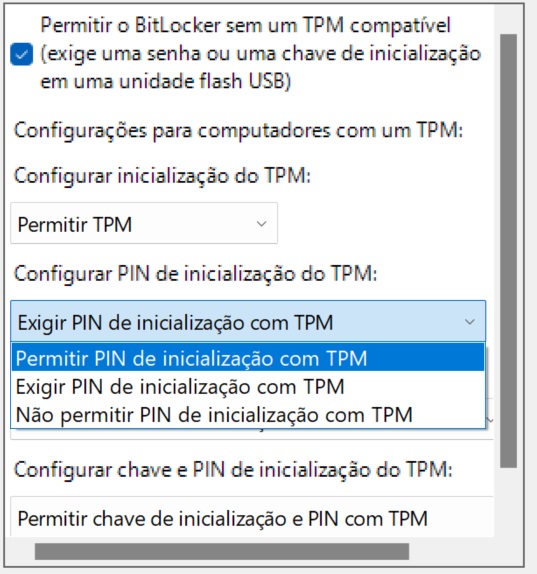

Há uma solução que ao ser implementada, tornará possível encriptar esses drives secundários do mesmo jeito.

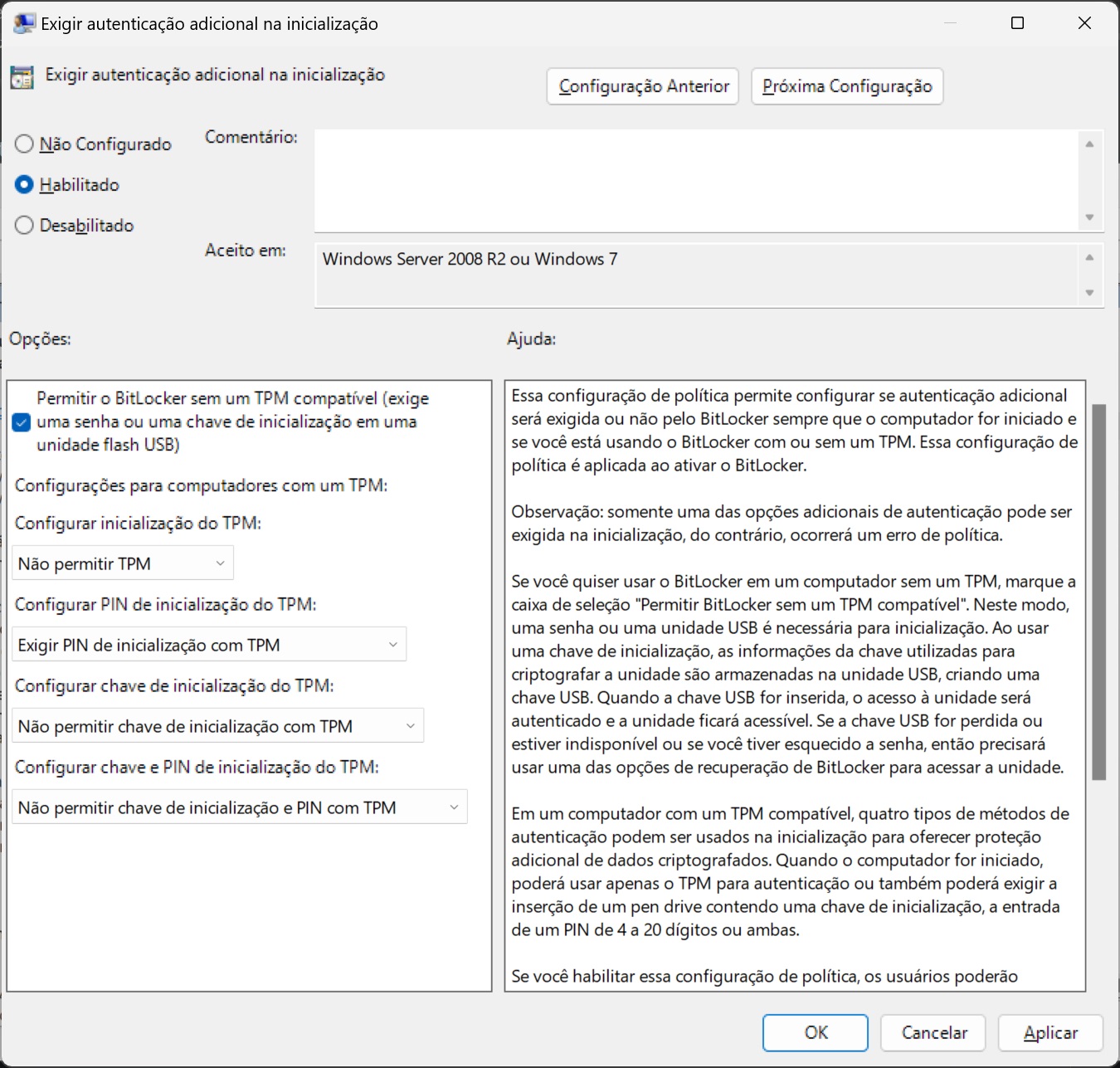

- Digite novamente "gpedit.msc" na caixa de pesquisa;

- Em "Editor de Política de Grupo Local", navegue até Configuração do Computador / Modelos Administrativos / Componentes do Windows / Criptografia de unidade de disco BitLocker.

- Depois vá em "Unidades do sistema operacional", e em "EXIGIR AUTENTICAÇÃO ADICIONAL NA INICIALIZAÇÃO".

- Modifique assim:

1) Permitir o BitLocker sem um TPM compatível... (deixe marcado)

2) Configurar inicialização do TPM: escolha "NÃO PERMITIR TPM"

3) Configurar PIN de inicialização do TPM: escolha "EXIGIR PIN DE INICIALIZAÇÃO COM TPM"

4) Configurar chave de inicialização do TPM: escolha "NÃO PERMITIR CHAVE DE INICIALIZAÇÃO COM TPM"

5) Configurar chave e PIN de inicialização do TPM: escolha "NÃO PERMITIR CHAVE DE INICIALIZAÇÃO E PIN COM TPM".

Como aqui é fácil se atrapalhar e errar alguma coisa, também estou printando a tela:

Uma vez modificado dessa forma, vai dar para ligar o BitLocker e encriptar todos os drives secundários.

++++++++++++++++++++

Se eu encriptar meu SSD/HD secundário, serei obrigado a digitar a senha/PIN toda vez, também para acessá-lo?

++++++++++++++++++++

Não é necessário. Basta ativar a opção "decriptar com este computador". Uma vez que o Windows inicie, seu(s) outro(s) drive(s) já estarão abertos também. No meu caso, assim que o SSD NVME de 2 TB carregou o Windows, o Samsung de 4 TB já estava acessível. Mas claro, repita o procedimento de salvar a chave de segurança/recuperação também desse outro, em local seguro (não na mesma máquina, óbvio), pois se esquecer a senha/PIN ou o BitLocker um dia entrar em modo de recuperação, esse código de 48 dígitos (que é diferente pra cada drive encriptado) será exigido.

++++++++++++++++++++

Como fazer para encriptar pen-drives?

++++++++++++++++++++

Da mesma forma que os outros. Após terminar, o Windows irá pedir a senha que o usuário escolheu, do contrário não terá acesso ao conteúdo desse flash drive. Novamente, salve em local seguro a chave de 48 dígitos, e o código identificador.

++++++++++++++++++++++++++

Importante: quando esse código de recuperação de 48 dígitos (que o usuário deve salvar em local seguro) é exigido? Apenas quando se esquece a senha, ou o PC pode do dia para a noite ativar o modo de recuperação do Bitlocker?

++++++++++++++++++++++++++

O código de recuperação do BitLocker, que tem 48 dígitos (e é diferente pra cada drive encriptado), é geralmente exigido em situações específicas, como:

1) Esquecimento de Senha ou PIN: Se o usuário esquecer a senha ou o PIN utilizado para desbloquear o disco criptografado pelo BitLocker, o código de recuperação pode ser usado para acessar os dados.

2) Mudanças Significativas no Hardware ou Sistema: O BitLocker pode exigir a chave de recuperação se ocorrerem mudanças significativas no hardware ou configuração do sistema. Isso é feito para garantir que o acesso aos dados seja protegido mesmo em situações em que o sistema parece estar sob potencial risco de segurança.

3) Número Excessivo de Tentativas de Senha: Em alguns casos, se houver um número excessivo de tentativas incorretas de inserção de senha ou PIN, o BitLocker pode solicitar a chave de recuperação como uma medida de segurança.

4) Modo de Recuperação Forçada: Em casos de emergência ou devido a problemas graves com o sistema, um administrador pode forçar o sistema a entrar no modo de recuperação do BitLocker, onde a chave de recuperação é necessária.

No entanto, em condições normais de operação e se o usuário mantiver as credenciais de desbloqueio (senha, PIN, chave USB, etc.) em ordem, o BitLocker não deve solicitar a chave de recuperação regularmente. A chave de recuperação é uma salvaguarda crucial em caso de problemas com as credenciais de desbloqueio ou mudanças significativas no sistema. Portanto, é recomendável armazenar a chave de recuperação em um local seguro, de preferência fora do dispositivo protegido pelo BitLocker.

++++++++++++++++++++++++++

++++++++++++++++++++++++++

É possível manter um arquivo de texto, não apenas de PDF, protegido com senha forte?

++++++++++++++++++++++++++

Sim. Para o Windows, pesquise pelo programa Notepad++, e após instalá-lo, vá em:

- Menu Plugins - Gerenciador de Plugins;

- Digite na caixa: NPPCrypt. Clique no botão "instalar". Demais instruções de como usar esse plugin são pra outro tópico, mas o que posso adiantar é:

-- Ao mandar abrir esse arquivo de texto (a extensão que escolhi foi "NPP") no programa NOTEPAD++, se eu não digitar a senha alfanumérica, o mesmo não será decriptado, e o teor desse TXT não será de forma alguma visualizado por mim (logo, se eu esquecer a senha, já era).

É justamente aí (ou num PDF com mesma senha suficiente pra não ser quebrada) que eu coloco informações que são essenciais pra mim, não apenas do BitLocker. Dessa forma, se eu precisar delas um dia, terei onde buscar (e eu deixo esse PDF ou TXT em mais de um local: 1) Google Drive, 2) Meu tablet, 3) Um pendrive...

Por isso, mesmo que meu PC ative o "modo de recuperação" do BitLocker, eu não vou perder o acesso, pois terei onde buscar esse código de 48 dígitos, que um dia ele poderá me exigir.

++++++++++++++++++++++++++

O uso do Bitlocker dispensa a necessidade de colocar senha no próprio Windows?

++++++++++++++++++++++++++

Não. O BitLocker criptografa os dados armazenados no disco rígido, fornecendo uma camada adicional de segurança em caso de acesso não autorizado ao hardware. No entanto, não substitui ou interfere diretamente nas configurações de login do Windows.

A senha do Windows ou outros métodos de autenticação do sistema operacional (como PIN ou autenticação biométrica) são usados para verificar o usuário e permitir o acesso ao sistema. A senha do Windows é necessária para fazer login após o processo de inicialização e desbloqueio do disco rígido realizado pelo BitLocker, e é útil especialmente pra impedir que invasores desativem esse último.

Mesmo com o BitLocker ativado, ainda será preciso fornecer a senha do Windows, PIN ou outro método de autenticação para acessar o sistema operacional após a inicialização. O BitLocker entra em jogo principalmente antes do sistema operacional ser carregado, protegendo os dados armazenados no disco contra acesso que não foi concedido.

++++++++++++++++++++++++++

Como fazer para a senha do Windows ser exigida após eu ficar fora por um tempo determinado?

++++++++++++++++++++++++++

Essa dica não tem a ver com o BitLocker, mas recomendo que seja habilitada, para fechar mais uma brecha de acesso não autorizado ao sistema. No meu PC, eu optei por ativar uma proteção de tela (com uns 20-30 minutos) e o "ao reiniciar, exibir tela de logon". Recomendo da mesma fuçar a parte do painel de controle, relativa a "planos de energia".

Para configurar o Windows para exigir a senha após um período de inatividade, se pode ajustar as configurações de segurança relacionadas ao bloqueio da tela. Aqui estão os passos gerais para fazer isso:

- Configurações de Bloqueio de Tela:

-- Pressione as teclas Windows + I para abrir as Configurações do Windows. Selecione "Contas."

-- No painel à esquerda, escolha "Opções de entrada."

-- Em "Exigir entrada," devemos ver uma opção chamada "Quando este PC deve solicitar a entrada novamente."

-- Ajustar aqui o tempo desejado no menu suspenso;

- Política de Grupo (Para Edições Profissionais ou Empresariais):

-- Pressione Windows + R para abrir a caixa de diálogo Executar.

-- Digite gpedit.msc e pressione Enter para abrir o Editor de Política de Grupo Local.

-- Navegue até "Configuração do Computador" > "Modelos Administrativos" > "Sistema" > "Bloqueio de tela."

-- Duplo clique em "Limitar tempo de inatividade da tela bloqueada."

-- Selecione "Habilitado" e defina o tempo desejado em segundos.

Depois de fazer essas configurações, o Windows solicitará a senha após o período especificado de inatividade, ajudando a manter a conta segura quando o usuário estiver ausente.