Em uma pequena rede, você pode usar o simple sharing do Windows XP (configurar um servidor Samba com acesso para a conta “guest”) para criar compartilhamentos de rede de acesso fácil, porém sem segurança. É possível também centralizar os compartilhamentos em um servidor central, criando contas de acesso separadas para cada usuário. Mas, em uma grande rede, nenhuma das duas opções são satisfatórias, já que deixar os compartilhamentos escancarados deixaria a rede incrivelmente vulnerável e tentar sincronizar manualmente listas de usuários entre vários servidores seria um trabalho contínuo, fonte de muita dor de cabeça.

A partir do Windows NT foi introduzido o conceito de domínios, onde um servidor central, chamado de PDC (Primary Domain Controller, ou controlador primário de domínio) armazena um diretório central, contendo os logins e senhas de acesso, permissões de segurança e outras informações. O PDC passa então a funcionar como um servidor de autenticação para toda a rede, centralizando a administração.

Ao cadastrar um novo usuário no servidor PDC, ele automaticamente pode fazer logon em qualquer uma das estações configuradas como membros do domínio. Ao remover ou bloquear uma conta de acesso, o usuário é automaticamente bloqueado em todas as estações. Isso elimina o problema de sincronismo entre as senhas no servidor e nas estações e centraliza a administração de usuários e de permissões de acesso no servidor, simplificando bastante seu trabalho de administração.

A partir do Windows 2000, este recurso foi expandido, dando origem ao Active Directory. Ele é baseado em uma implementação do LDAP e permite armazenar um volume muito maior de informações, além de facilitar o uso de diversos servidores no mesmo domínio. Essencialmente, o Active Directory oferece as mesmas funções oferecidas por um domínio NT, combinadas com novos recursos.

No Linux, existe a opção de configurar o Samba como controlador de domínio, inclusive participando do Active Directory, como se fosse um servidor Windows. Entretanto, o Samba 3 ainda não é capaz de atuar como servidor primário do Active Directory, tarefa que por enquanto pode ser desempenhada apenas por um servidor Windows. O suporte a Active Directory está sendo incluído na versão 4 do Samba que (início de 2008), está em estágio alpha.

Vamos então à configuração:

Depois de ativar o DNS, você pode acessar o assistente para ativar o Active Directory e promover o servidor a Controlador de Domínio usando a opção “Domain Controller (Active Directory)” do “Manage Your Server” ou chamando o “dcpromo.exe” através do “Iniciar > Executar”.

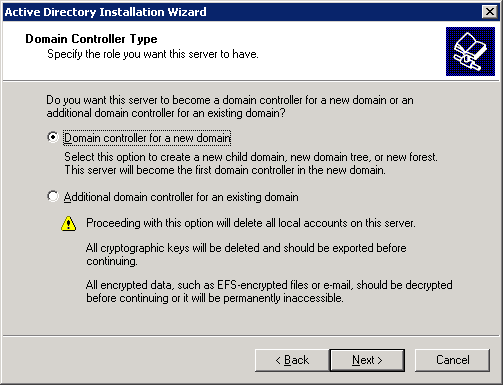

Para o primeiro controlador de domínio da rede, escolha a opção “Domain controller for a new domain” e em seguida a opção “Domain in a new forest”. A opção “Additional domain controller for an existing domain” é usada apenas quando você já tem um domínio ativo e está adicionando novos servidores a ele:

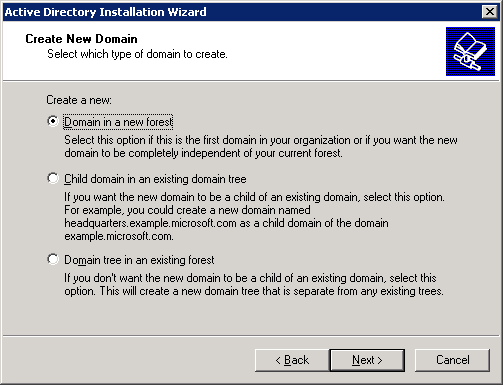

Na pergunta seguinte (Create New Domain), você pode escolher entre três opções. SE este é o seu primeiro servidor de domínio, escolha a opção “Domain in a new forest”:

O Active Directory é organizado dentro do conceito de árvores e florestas. Tudo começa com o primeiro servidor do domínio, que passa a ser a raiz da primeira árvore. É possível criar sub-domínios (child domains) como “adm.gdhn.com.br” e “vendas.gdhn.com.br” entram na analogia como galhos na árvore. Você pode então cadastrar novos servidores, criando um subdomínio diferente para cada um (um para cada departamento da empresa, por exemplo). Nesse caso, você usaria a opção “Child domain in an existing domain tree” ao cadastrá-los.

É possível também adicionar novos domínios (que façam parte da mesma organização), que entram na analogia como novas árvores. Ao cadastrá-los, você usaria a terceira opção (Domain tree in an existing forest), que faz com que a nova árvore (o novo domínio) seja adicionado à árvore (ou seja, ao domínio) já existente, formando uma floresta.

As florestas são compostas por diversos domínios (e, consequentemente, por diversos servidores) que formam um único diretório. Você pode imaginar um grande volume de servidores, espalhados por diferentes cidades de um país, ou mesmo por países diferentes, que mantém uma base de dados comum (replicada de forma automática) e podem ser administrados de forma centralizada. A grande bandeira do Active Directory é justamente o fato de oferecer os recursos que permitem a criação dessa estrutura.

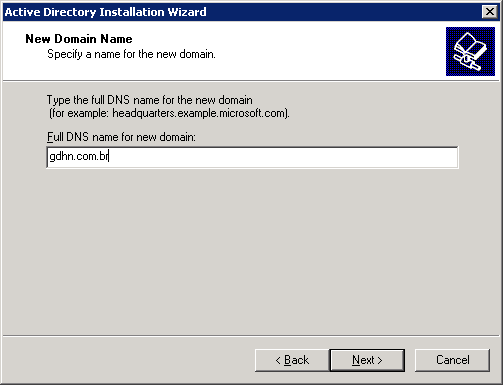

Continuando, temos a pergunta seguinte (New Domain Name) onde você deve indicar o domínio que está sendo criado, como “gdhn.com.br”:

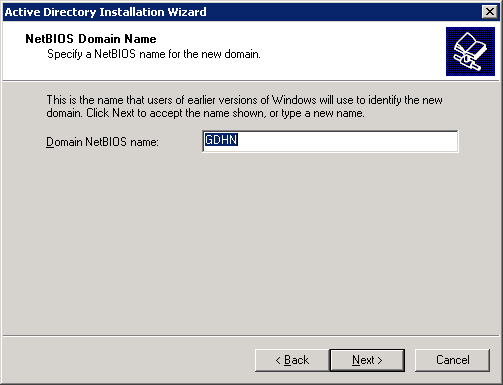

O “Domain NetBIOS name” é um nome alternativo para o servidor, que será fornecido aos clientes com versões antigas do Windows (95/98/ME/SE ou NT), que ainda utilizam o WINS ou pacotes de broadcast para localizar as máquinas na rede. O nome NetBIOS pode conter até 15 caracteres, incluindo letras e números, mas é fortemente recomendado que você não utilize pontos, para que ele não seja confundido com o nome de domínio. Uma boa opção é simplesmente usar a parte principal do domínio como nome NetBIOS, como em “GDHN”.

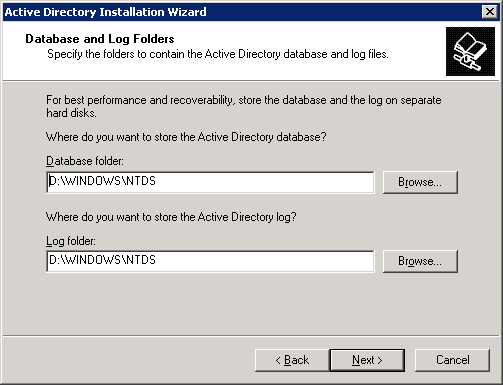

Em seguida você tem a opção de definir onde serão armazenadas as bases de dados do servidor e os logs. Por default são sugeridas pastas dentro do diretório Windows, mas em um servidor de produção é recomendável reserver um HD separado apenas para isso. Isso facilita a recuperação dos dados e a migração para outro servidor em caso de pane e também melhora o desempenho de acesso aos arquivos, já que eles não precisarão compartilhar os ciclos de leitura do HD com os demais arquivos, bibliotecas e aplicativos do sistema:

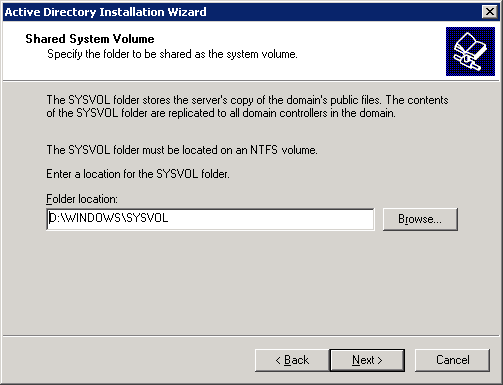

A pergunta seguinte é sobre a localização do SYSVOL, que armazena arquivos que ficarão acessíveis a todas as máquinas que fazem parte do domínio. Além de permitir disponibilizar atualizações de segurança, drivers, patches e outros arquivos que precisam ser instalados em diversas máquinas da rede (que seria a aplicação mais óbvia), ele armazena também os arquivos com as políticas de grupo, e os scripts de logon, que são executados pelas estações quando o usuário faz logon. Isso faz com que o SYSVOL também seja um componente importante.

As políticas de grupo (group policies) permitem limitar o ambiente dos usuários, bloqueando o uso do task manager, restringindo os aplicativos disponíveis, bloqueando alterações no ambiente de trabalho, bloqueando a instalação de programas e assim por diante. A idéia é restringir as opções e as alterações que podem ser feitas pelos usuários, reduzindo assim o volume de trabalho das equipes de manutenção e de suporte.

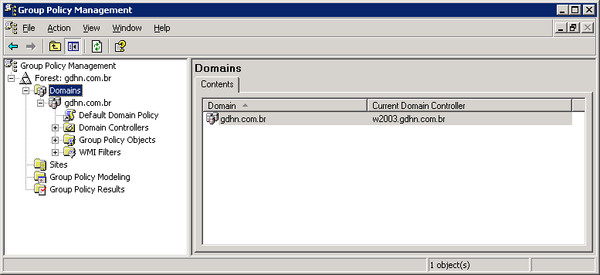

Para criar políticas de grupo para o domínio, é preciso instalar o GPMC (Group Policy Management Console), disponível no http://www.microsoft.com/windowsserver2003/gpmc/.

Depois de instalado, você pode abrir o editor através do “Administrative Tools > Group Policy Management” ou chamando o “gpmc.msc” através do “Start > Run”.

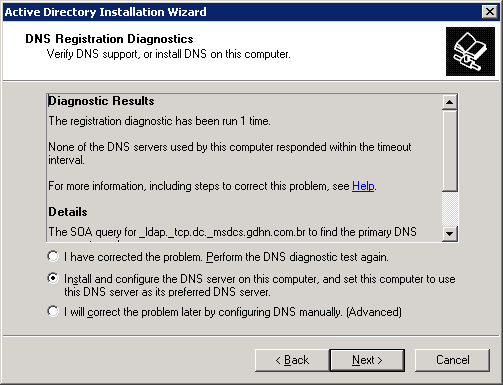

Continuando, se houver qualquer problema com a configuração do servidor DNS, que impeça seu uso em conjunto com o Active Directory, o assistente exibe o menu abaixo, onde você tem a opção corrigir o problema manualmente e executar o teste novamente, deixar que o assistente corrija o problema automaticamente ou concluir a configuração e deixar para solucionar o problema manualmente mais tarde:

Em configurações simples, ou seja, um único DNS local, respondendo por um único domínio, o wizard costuma fazer um bom trabalho na resolução do problema, por isso você pode arriscar usar a segunda opção sem medo, mas no caso de um servidor de produção seria recomendável estudar o problema com mais calma.

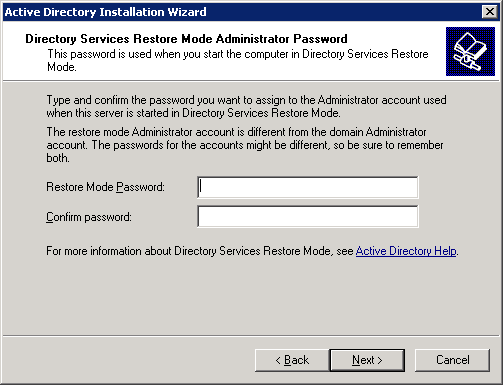

Como parte do processo, é solicitada que você defina uma senha de restauração para o Active Directory. Esta senha é solicitada ao acessar o Directory Restore Mode, um modo de recuperação que pode ser acessado ao pressionar a tecla F8 durante a inicialização do sistema (acesse a opção “Windows Advanced Options > Directory Services Restore Mode”).

Através dele você pode executar diversas tarefas que não podem ser executadas enquanto o sistema está ativo, como transferir os arquivos do banco de dados para outro servidor ou realizar uma desfragmentação do BD em modo offline. Naturalmente, é essencial que seja escolhida uma boa senha.

No final do processo é necessário reiniciar o servidor, para que todas as mudanças sejam aplicadas.

Depois de ativar o Active Directory, várias coisas mudam na administração do servidor, a começar pelo gerenciamento de usuários. A opção “Administrative Tools > Computer Management > System Tools > Local Users and Groups” desaparece e o “lusrmgr.msc” passa a exibir uma mensagem de erro quando aberto, avisando que não pode ser usado em um controlador de domínio.

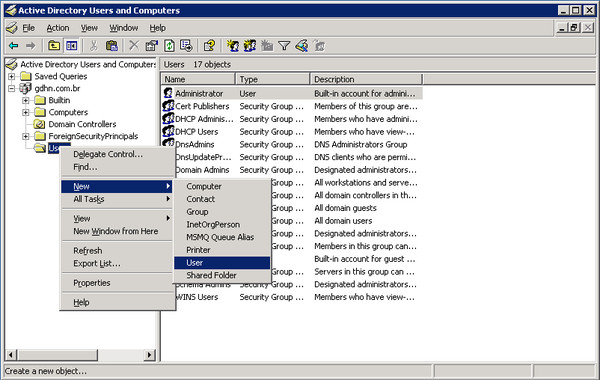

Isso acontece por que ambas as ferramentas permitem administrar usuários locais e, ao ativar o Active Directory, deixamos de usar contas locais e passamos a usar contas cadastradas no diretório. A administração passa então a ser feita através do “Administrative Tools > Active Directory Users and Computers”:

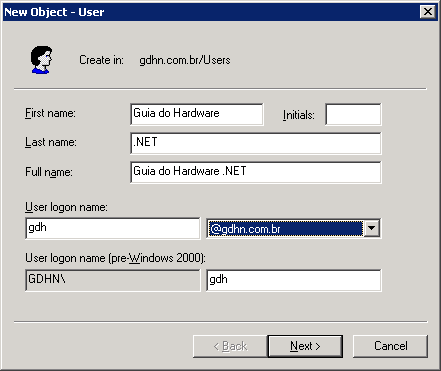

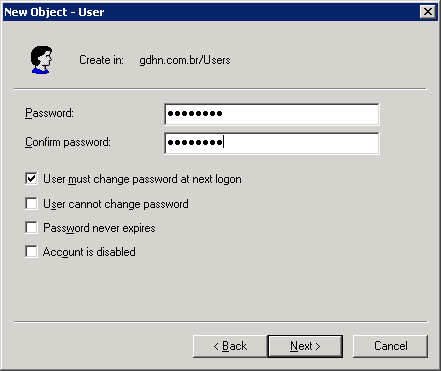

Dentro do utilitário, expanda a árvore do domínio (na coluna da esquerda), clique com o botão direito sobre a pasta “Users” e selecione a opção “New > User”. Veja que o campo “User logon name” inclui o domínio do qual ele faz parte:

Esta mesma ferramenta é usada para criar grupos, criar compartilhamentos de rede e impressoras, entre outros recursos. Toda a configuração feita aqui é salva no diretório e é automaticamente replicada para os demais servidores, passando a valer para toda a rede.

Deixe seu comentário