O sempre polêmico e popular The Pirate Bay desencadeou a partir de setembro uma onda cada vez mais representativa e que já é tratado por diversas empresas de segurança como fenômeno global. Estou falando da mineração de criptomoedas via navegador.

O site de torren The Pirate Bay foi colocado como o responsável por alavancar esse movimento, porque foi o primeiro grande caso noticiado na mídia internacional. Alguns usuários em fóruns espalhados pelo mundo começaram a notar que o uso da CPU subia no momento em que estavam acessando determinadas páginas do site (listagem de categoria e resultados de busca).

Esse uso excessivo da CPU, alcançando 100% durante a navegação, foi desvendado pouco depois. O site estava utilizando um script chamado Coinhive, que permite a mineração da criptomoeda Monero, através do navegador. Os visitantes indiretamente acabam ajudando nesse processo, já que seu computador está sendo utilizado numa “malha” para solucionar os cálculos matemáticos necessário para que os ganhos financeiros com a critptomoeda apareçam.

Na mesma velocidade em que foi descoberto, o The Pirate Bay veio a público e disse que se tratava de um teste, e que essa poderia acabar virando uma nova forma de monetização, uma alternativa aos tradicionais banners, que devido ao seu efeito cada vez menos efetivo viram ainda mais intrusivos, fortalecendo uma cultura de adblockers.

A discussão se essa forma de monetização poderia vir como alternativa, é interessantíssima. Os criadores de conteúdo, por exemplo, sempre estão buscando novas formas de impactar e lucrar com o seu material, e talvez essa forma via browser possa ser válida.

O grande problema é a forma como está sendo feito, de forma obscura, sem o consentimento do usuário. Christopher Budd, gerente sênior de comunicação de ameaças da empresa de segurança Palo Alto Networks, explica que quando feito corretamente essa mineração via navegador, os usuários são notificados que isso está ocorrendo, e que eles tem a total liberdade para não participar do processo. Porém quando essas notificações não aparecem, e os sites não emitem qualquer tipo aviso, o processo acaba virando um caso de cryptojacking, nome também que se refere quando um invasor instala o script na página sem que os responsáveis saibam disso.

Vamos a um exemplo prático. Essa semana o desenvolvedor do Google, Felipe Hoffa, descobriu que o site do Governo de São Paulo, o portal cidadão.sp, estava fazendo essa mineração da criptomoeda Monero. Bastava acessar a página para que o uso da CPU disparasse.

O script já foi removido da página, e de acordo com a Secretaria de Comunicação paulista o problema ocorreu porque um hacker invadiu a página e plantou o script, um caso claro de cryptojacking. Mesma situação que ocorreu nos EUA, com o site CBS Showtime, e mais recentemente com o site do UFC.

Ontem (10), noticiamos que o site da Rádio Guaíba, que atua no Rio Grane do Sul, também estava nesse processo de mineração via navegador. Ao acessar a página o uso da minha CPU saltou de 8% para 80,5%. Entramos em contato com a Rádio para que eles nos enviassem uma posição oficial, mas não obtivemos resposta. Hoje pela manhã acessei novamente a página e o script já havia sido removido.

É possível notar alguns sites brasileiros na lista: legendafilmes.com.br, detonadojogos.com.br, maismacetes.blogspot.com.br, veritatis.com.br, greysanatomy.com.br e opas.org.br. Em nenhuma deles há qualquer aviso ao usuário sobre essa questão da mineração.

Rick Viscomi, que também é desenvolvedor do Google montou uma lista, que está sendo atualizada, conforme novos casos vão sendo reportados, de páginas que estão fazendo a mineração através do script Coinhive.

Dando uma olhada em alguns comentários internet afora, percebi que muitas pessoas estão tratando o caso como uma “tempestade em copo d’água”, já que no geral as pessoas permanecem por pouco tempo nas páginas, então o uso excessivo da CPU fica por um curto período.

Em partes isso está correto, mas vale destacar que muitos sites que estão aplicando o Coinhive lidam com conteúdo em vídeo, sites pornográficos e de animes e séries. Nesse tipo de página é bem comum que as pessoas permanecem por mais tempo que o usual, e durante esse tempo a sua CPU estará no talo!

Essa questão de sites com episódios de animes e séries sendo utilizado em trapaças não é nenhuma novidade. No início do ano dois canais brasileiros do Youtube (uJOÃOZINHO VINE e Café & Cinema) foram desmascarados num esquema de Bot. Ao acessar um determinado site de anime e começar a reprodução do vídeo indiretamente você acabava dando play no vídeo desses canais, gerando um view falso.

Para ganhos expressivos com o script Coinhive é realmente necessário que o site em questão tenha uma audiência bem gigante. De acordo com testes do TorrentFreak, o The Pirate Bay, que tem em média 315 milhões de visitantes por mês, e pegando como base que um notebook convencional teria um hashrate de 30 H/s (dados da Coinhive), a página poderia faturar por mês, cerca de US$ 12.000, com a mineração por intermédio de seus visitantes.

No Brasil, o número de sites com Conhive ainda é pequeno, mas está em processo de expansão. De acordo com dados da empresa de segurança Malware Bytes, nosso país já está no Top10 dos que mais estão sendo impactadas com o tal script.

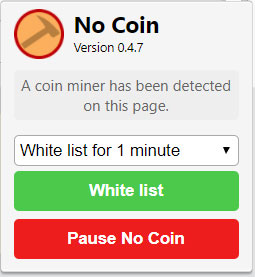

Felizmente, neutralizar a atuação do script é bem simples. Há várias extensões para isso. Um exemplo é a No Coin, disponível para Google Chrome, Firefox e Opera.

No Chrome, por exemplo, ao instalar o No Coin, e acessar uma página com o minerador, é exibida a mensagem dentro do painel da extensão o site conta com o script. Automaticamente ele é bloqueado.

Caso você queira que a tal página seja uma exceção, deixando que ela faça a mineração por intermédio dos recursos do seu computador, basta clicar em white list (lista braca) e definir por quando tempo ela ficará classificada dessa forma, ou então ir em pause no coin (pausar o No coin).

Além das extensões de terceiros, os próprios desenvolvedores de navegadores estão estudando formas de incluir esse bloqueador de forma nativo. O Google Chrome já abriu essa discussão, e esse bloqueador nativo pode aparecer em um futuro update.

Deixe seu comentário