Deixando de lado alguns tipos de práticas ligadas a ideologias, liberdade de expressão, e até mesmo cunho político, promovidos pelo hacktivismo, basicamente a grande meta da banda podre dos hackers, os temidos crackers, black hat, cibercriminosos, ou como você queira chamar, são os ganhos financeiros, seja de um usuário como eu ou você ou até de grandes corporações.

Se aplicarmos uma espécie de efeito cronológico, teremos a constatação de que as práticas para extorquir dinheiro via ataques cibernéticos evoluiram e muito, porém, nos últimos anos uma forma de ataque está crescendo de forma exponencial, o temido ransomware.

Antes de apresentar o panorama atual dessa ameaça, é muito importante que você conheça os conceitos e os primeiros ataques que começaram a desenhar o que temos hoje. Vamos nessa!

O que é o Ransomware?

Traduzindo livremente podemos chamar o ransomware (também conhecido como cryptomalware) de software do resgate, um tipo de ameaça que cobra um certo valor (na esmagadora maioria dos casos em Bitcoins ) para que dados ou acesso sejam restabelecidos. Uma espécie de sequestro digital, onde você é ao mesmo tempo vítima e negociador de um terrorista bits, que o coloca em cheque com o seguinte ultimato: seu dinheiro ou a vida e integridade dos seus arquivos e dispositivos.

Se em grande parte da história da humanidade a posse de terras dava muito poder aos que detinham, atualmente com esse processo de globalização desenfreado, os dados são a grande referência, e nada melhor do que o cibercrime explorar isso, colocar em dúvida a integridade de informações pessoais, o acesso a um dispositivo ou no caso de empresas a paralisação dos trabalhos.

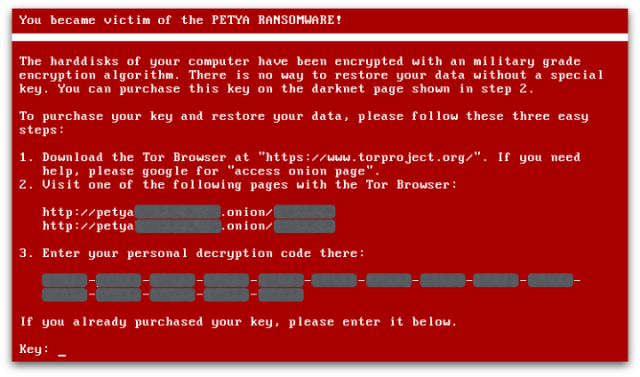

Confira abaixo alguns exemplo de mensagens que as vítimas de ransomware costumam receber:

CryptoLocker:

- Um dos ransomare mais conhecidos

- Começou a circular em setembro de 2013

- Direcionado aos usuários de Windows

- Foi isolado em 2014

- Devido ao seu sucesso foram criadas diversas variações

- O Cryptolocker conseguiu roubar cerca de US$ 3 milhões durante seu tempo de atuação

CryptoWall

- Começou a circular em abril de 2014

- O custo do resgate é bem alto, cerca de US$ 750

- O alvo são usuários do Windows

- Os prejuízos com essa ameaça estariam na casa dos US$ 325 milhões

- Sua versão mais recente é o CryptoWall 4.0

CTB – Locker:

- Começou a circular em julho de 2014

- Utiliza as redes anônimas do Tor Proejct e Bitcoin para facilitar sua eficiência

- Extremamente perigoso, devido as suas diversas variações

- O alvo são usuários do Windows

- A mais recente é direcionada aos servidores web, mais de 70 servidores em 10 país foram criptografados

Petya:

- Começou a circular em março de 2016

- Criptografa os primeiros setores do disco, impedindo a inicialização do disco

- Até o resgate ser pago o computador fica completamente inutilizável

Este tipo de ameaça é recente?

Nem tanto, os casos mais famosos malware que podem ser encaixadas nessa categoria surgiram em 2005. Como por exemplo o Gpcode, que criptografa os arquivos do computador infectado e em seguida pede um resgate para que esses mesmos arquivos sejam liberados. Ao ser infectado a ameaça começa a sua corrida de contaminação em arquivos com algumas extensões bem conhecidas: .doc, .html, .jpg, .rar, etc.

Caso seja preciso eleger realmente a primeira ameaça que carregava consigo este tipo de conceito, temos que voltar a 1989, e mencionar o AIDS Trojan, que criptografava todos os arquivos contidos na unidade principal, a C:, determinando que o usuário enviasse US$ 189 para uma conta no Panamá, para que tudo fosse restabelecido.

No entanto os últimos três anos, foram os mais importantes para o ransomware em termos de ameaça, já que a partir do Cryptolocker, em 2013, o malware tornou-se uma espécie de “queridinho” entre os cibercriminosos e que exigia US$ 100, para que os arquivos cifrados fossem liberados. Já em 2016, especialistas como Andrew Hayter, da G Data Software Evangelis, consideram 2016, como o ano do ransonware. Já que devido as evoluções na formulação da ameaça, e o anonimato proporcionados pela moeda Bitcoin e o navegador Tor, garantem ao invasor ainda mais liberdade.

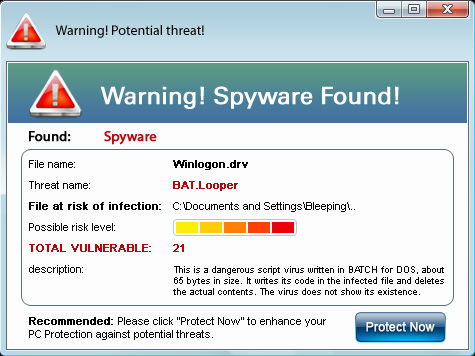

Outro exemplo bem conhecido em relação a essa tentativa de ludibriar o usuário com o intuito de extorquir dinheiro, é feito através dos scareware, que são aqueles antivírus ou ferramentas de otimização falsas que prometem melhorar a performance ou remover alguma suposta ameaça caso você realize um pagamento, passsando-se por uma espécie de licença do software.

Como ocorre o contagio?

A internet abriga usuários que em sua maioria são extremamente teimosos, por mais que sejam passadas algumas regras básicas que garantem um nível de segurança mais alto, na prática é feito tudo ao contrário, tornando a vida dos criminosos digitais ainda mais tranquila.

As mesmas formas de contagio das demais ameaças encontradas pela rede afora também se aplicam ao ransomware: cliques em banners de publicidade duvidosos, abertura de anexos desconhecidos de e-mail e a velha crença em promoções mirabolantes da internet que exigem algum tipo de download.

Além é claro de outras práticas como o certo “apego” a um software ou sistema descontinuado, que pode ter falhas exploradas. Claro que em muitos casos há a necessidade de utilizar um software antigo, ainda mais quando falamos do setor corporativo, porém, atualmente essa escolha é basicamente suicida.

Centros médicos estão sempre na mira!

Alguns casos envolvendo ransomware acabaram parando na mídia, principalmente os que são ligados aos centros médicos, que costumam ser presas fáceis, devido ao despreparo de sua equipe em relação a seguir as regrinhas de não ser curioso e sair clicando em tudo por ái. Além é claro das próprias vulnerabilidades de seus sistemas.

O caso mais famoso aconteceu em fevereiro de 2016, quando o Hollywood Presbyterian Medical Center, foi vítima do temido ransomware, ficando cerca de uma semana sem acesso aos sistemas e prontuários dos pacientes. O problema só foi resolvido após o pagamento de 40 Bitcoins, o equivalente a US$ 17.000. Vale lembrar que de inicio os criminosos haviam pedido 6,6 mil Bitcoins, o que daria US$ 3,6 milhões. Porém, os tais resgates em sua grande maioria podem ser negociados.

Durante a nossa entrevista com Thiago Bordini, Diretor de Inteligência cibernética do Grupo New Space, o tema ransomware foi abordado. Bordini enfatiza que a criptomoeda Bitcoin caiu como uma luva para esses ataques, já que dificulta o rastreamento de quem está recebendo o tal valor.

Além do Bitcoin, a velocidade de infecção através do ransomware é impressionante. Uma das dicas de segurança caso o usuário esteja passando pelo processo de invasão é desconectar o dispositivo da rede, porém o tempo de contagio vem evoluindo de forma exponencial nos últimos anos.

O tempo de encriptação é maior ou menor dependendo da quantidade de arquivos presentes. Rick Correa, da Barkly, demostrou em um gráfico o tempo de encriptação dos arquivos em alguns ransomware, utilizando como base uma máquina com 70MB em arquivos. Confira abaixo:

- Chimera: 18 segundos

-

Petra: 27 segundos

-

TeslaCrypt 4.0: 28 segundos

-

CTB-Locker: 45 segundos

-

TeslaCrypt 3.0: 45 segundos

-

Virlock: 3 minutes 21 segundos

-

CryptoWall: 16 minutos

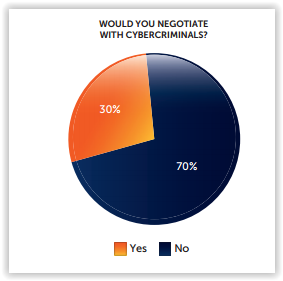

A grande dúvida que ainda paira é a seguinte: pagar ou não o resgate. Boa parte das empresas de segurança acreditam que a proliferação do ransomware está acontecendo porque o cibercriminoso já percebeu que essa é uma forma de ataque extremamente benéfica, tanto em relação aos valores arrecadados, como em relação a neutralidade. Na visão de James Trainor, diretor-assistente da divisão cyber do FBI, as empresas não deveriam realizar o tal resgate caso sejam vítimas do ransomware, já que na visão de Trainor, a cada novo pagamento é uma forma de incentivo para que os ataques continuem sendo realizados. Porém, no caso das empresas o dilema torna-se ainda maior, já que dados importantes, relacionados inclusive a questões operacionais ficarão truncados até o que tal pagamento seja registrado. Por outro lado não há nenhuma garantia que tudo voltará ao normal caso o pagamento seja realizado, é uma grande faca de dois gumes.

Fabio Assolini, pesquisador sênior de segurança da Kaspersky Lab no Brasil, explica que em muitas vezes, as empresas vítimas de ransomware pagam pelo resgate sem perceber que, depois disso, não há qualquer garantia de que seus dados serão desbloqueados. Também há evidências de que, no caso de um ransomware mal-codificado, talvez não seja possível recuperar essas informações. A melhor maneira de proteger dados e ativos da empresa é adotar amplas medidas de segurança cibernética, que abranjam desde a infraestrutura e o armazenamento, até as redes móveis, junto com a conscientização e o treinamento dos funcionários. Por outro lado, é essencial fazer backup dos dados regularmente, para que a empresa não se encontre na posição nada invejável de ter de escolher entre pagar o resgate ou perder seus dados”.

A própria polícia americana passou por esse dilema e resolveu pagar o tal resgate. No ano passado o departamento de polícia de Massachusetts após cinco dias tentando quebrar (sem sucesso) a criptografia do Crytolocker, resolveu pagar US$ 500, para que os seus discos rígidos pudessem ser liberados.

Alguns analistas inclusive já acreditam que é necessário que as empresas guardem uma espécie de “caixinha” que será utilizada para o pagamento dos tais resgates, caso sejam vítimas dessa ameaça. Uma pesquisa da ThreatTrack Security, aponta que 30% dos profissionais de segurança de corporações disseram que negociariam com os cibercriminosos em casos de ataques por ransonware, esse número sobe para 55% entre as empresas que já foram vítimas de uma ciber-extorsão.

Uma das dicas de combate contra os ransomware é manter todos os dados em backup, uma regra que é aplicada por muitas empresas, porém o pagamento do tal resgate acontece porque há também o fator “medo” envolvido, isto é, que essas informações sejam divulgadas internet à fora, ou até vender esses dados fóruns clandestinos por exemplo.

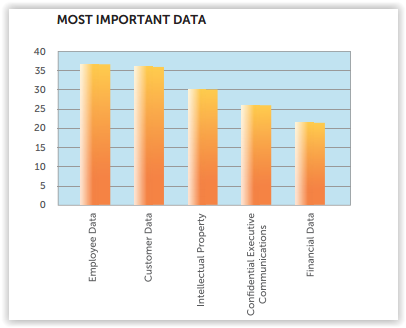

Dentre os dados mais relevantes que a maioria das empresas colocaria em prática uma negociação em relação ao pagamento do resgate, em primeiro lugar aparece informações relacionadas aos funcionários (37%), seguido por informações dos clientes, como número de cartões de crédito e senhas (36%).

Essa facilidade em arrecadar um belo montante de dinheiro através de ataques via ransomware está fazendo com que os cibercriminosos corram atrás de contas offshore para lavar dinheiro. A TrendMicro recentemente revelou que anúncios bancários offshore podem ser encontrados em fóruns clandestinos: empresas no Panamá, nas Ilhas Britânicas e na República Dominicana são usadas para esconder os lucros provenientes do cibercrime, uma bifurcação do grande caso The Panama Papers.

Outro estágio, é o tal ransomware como serviço (RaaS), que um processo terceirizado dos ataques, onde os cibercriminosos pagam ao dono do serviço para que seja realizado os ataques. Esse mesmo estilo de negócio é visto nos ataques DDoS, onde alguns grupos hackers, criam serviços para propagar ataques DDoS. Um exemplo é o LizardStresser, criado no ano passado pelo LizardSquad (conhecidos por derrubar a Live e a PSN) serviço que pode ser contratado por qualquer pessoa para que ataques de negação de serviço possam ser lançados.

Mapa dos ransomware descobertos pela Symantec

Os números dessa praga!

O departamento de justiça americano revelou que desde 2005 recebeu cerca de 7.700 queixas públicas sobre ransomware, totalizando US$ 57 milhões em perdas para as vítimas, só em 2015 o FBI disse ter recebido cerca de 2,5 mil queixas relacionadas aos ataques por ransomware, o total de perdas estaria em torno de US$ 24 milhões.

Em 2016 os dados são ainda mais alarmantes. O FBI aponta que em 2016 os ransomware movimentarão cerca de US$ 1 bilhão para os cibercriminosos. Os dados do primeiro trimestre de 2016 comprovam que essa marca será alcançada facilmente.

Um relatório da Kaspersky Lab aponta que no primeiro trimestre de 2016, houve um aumento de 14% nos ataques de ransonware em relação ao mesmo período de 2015. O total de ataques nesses três primeiros meses foram de cerca de 2.900.

Os três ransomware mais disseminados nesse primeiro trimestre são os seguintes:

- Teslacrypt – 58,4%

- CTB-Locker – 23,5%

- Cryptowall – 3,4%

O número de ransomware para dispositivos móveis também vem crescendo de forma exponencial, um aumento de 1,4 vezes, passando de 1.984 no fim de 2015 para 2.895 no primeiro trimestre de 2016.

Versões antigas do Android costumam ser o alvo, principalmente o Android 4.0.3 e 4.4.4. O ransomware mais famoso descoberto para o sistema do Google, é o “Cyber Police“, que se instala automaticamente no aparelho, e envia uma mensagem dizendo que o usuario acessou sites ilegais, para tornar a ameaça ainda mais real, é utilizado o logo da polícia. O resgate seria de dois vale presentes de US$ 100 do iTunes. A única forma de retirar a ameaça é através da restauração de fábrica do aparelho.

Antes que você comece a pensar que o Brasil está longe dos olhares dos cibercriminosos que disseminam ransomware por ái, saiba que é totalmente o contrário. A Kaspersky Lab, juntamente com a B2B Internacional, alertam que o nosso país, é o mais afetado por ransomware na américa latina, seguido pela Costa Rica, Chile, Argentina e Colômbia.

A pesquisa aponta também, que apenas 34% das empresas brasileiras (48% globalmente) reconhece a séria ameaça que os ransomware representam. Essa falta de conhecimento é uma das responsáveis pelo alto número de ataques

Conversamos com o André Munhoz Pinto da AVAST e o Felipe Magra da BitDefender, para que eles nos passassem declarações oficiais sobre como eles enxergam essa ascensão do ransomware. Confira abaixo:

André Munhoz Pinto- Gerante de e-commerce da Avast:

“O ramsoware continuará crescendo nos próximos anos, principalmente porque as pessoas estão armazenando cada vez mais informações pessoais em seus aparelhos, mas não estão ao mesmo tempo aumentando a proteção dos mesmos. Faça uma pergunta simples para seus amigos e colegas de trabalho sobre quem possui antivírus instalado em seus aparelhos e verás que pouquíssimas pessoas dirão “sim”. Depois, pergunte à essa minoria que diz ter antivírus em seus telefones qual antivírus possuem e quando foi a última vez que fizeram a atualização do mesmo? Ou, quando foi a última vez que abriram a interface do antivírus? Não ficaria surpreso se todos dissessem “não sei” e “nunca

Portanto, invadir um telefone hoje em dia é fácil. E para tornar a situação ainda mais complicada, lembre-se de que a grande maioria dos usuários levam seus aparelhos para o trabalho, para a própria empresa, onde conectam-os a redes wi-fi ou mesmo a um outro aparelho via USB. Conclusão: os cibercriminosos ficam a um clique da invasão de um PC ou mesmo uma rede de PCs, como ocorreu nos casos citados na sua matéria. A Bitcoin também facilita muito este tipo de golpe, mas não ficaria surpreso com resgates sendo cobrados via dinheiro em espécie”.

Felipe Mafra – Gerente de Marketing Online da Bitdefender:

“A chegada dos Ransomwares iniciou um momento crítico no ecossistema do cibercrime. Esse tipo de malware representa uma das ameaças mais perigosas para os consumidores e organizações. Eles têm destruído arquivos de usuários domésticos como fotos de família e documentos pessoais, e também backups de bancos de dados, códigos-fonte, documentos e planilhas que podem ser ativos preciosos para algumas empresas. E não apenas PCs, mas usuários do sistema Android também são alvo de Ransomwares”

Dicas de segurança contra o ransomware:

Siga-me no Twitter: @WRPlaza

Deixe seu comentário