Uma vulnerabilidade crítica foi identificada na biblioteca GNU C, conhecida também por glibc, utilizada amplamente em várias distribuições Linux, o que eleva o risco de ataques por parte de hackers. Essa falha permite que invasores tenham privilégios de root, abrindo caminho para a execução de programas maliciosos e a inserção de vírus no sistema.

Pesquisadores da Qualys apontam que distribuições como Debian, Fedora, Ubuntu, Linux Mint, e até o sistema operacional do Raspberry Pi, estão entre as afetadas devido ao uso generalizado da glibc, que fornece acesso essencial ao kernel do sistema. Isso aumenta a exposição a riscos, visto que a biblioteca está presente em numerosas versões.

Leia também

Linux 6.5 é lançado e traz mais desempenho em CPUs AMD

Quais são as principais diferenças entre Windows e Linux?

Ataques através desta vulnerabilidade podem ser realizados por meio de um processo chamado buffer overflow, que possibilita a invasores a realização de leitura, escrita e execução completa no sistema. Isso se dá pelo envio de dados que excedem os limites de memória alocados, permitindo, assim, a instalação de vírus, furto de informações ou até mesmo a mineração de criptomoedas nos aparelhos comprometidos.

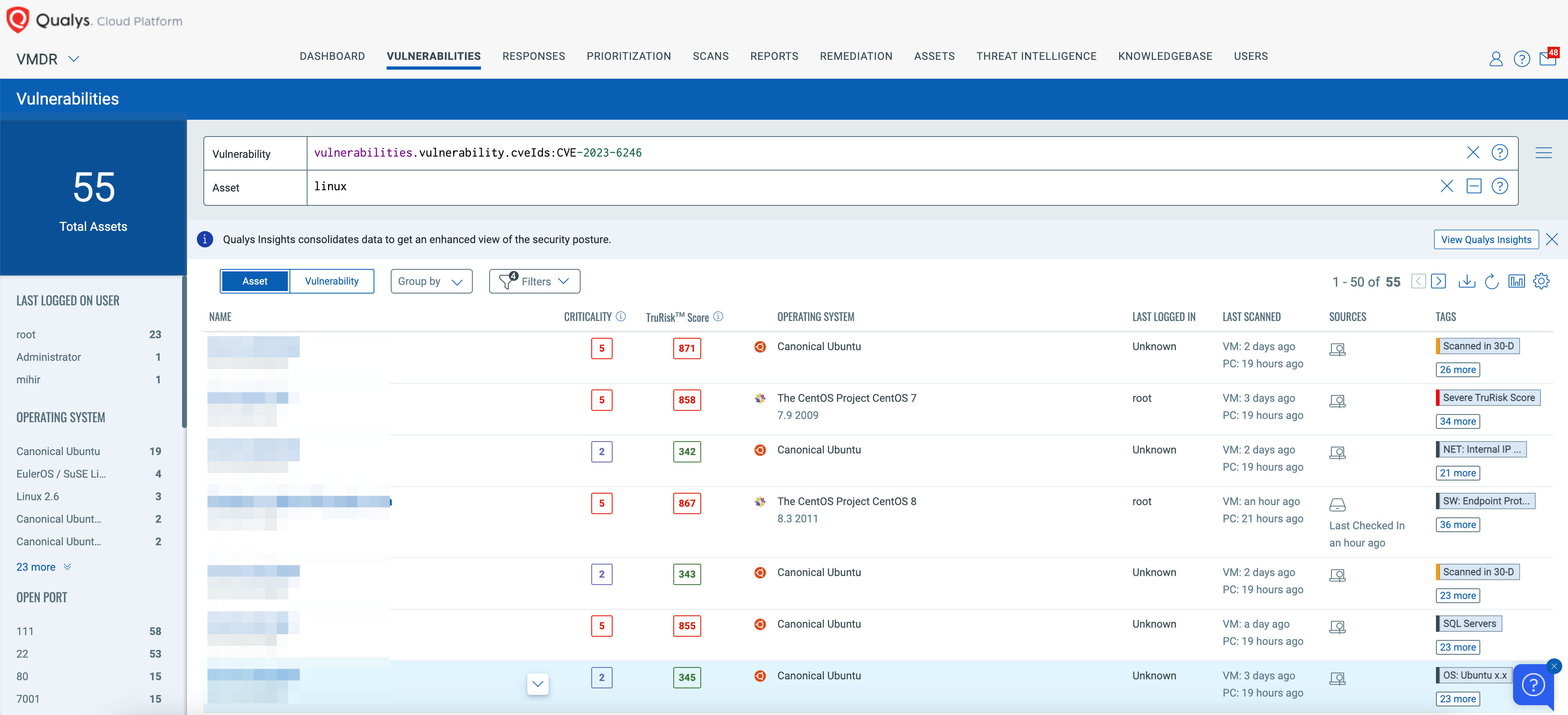

A Qualys menciona que não é a primeira ocasião em que uma falha assim é detectada na glibc, remetendo a um incidente similar em 1997. A recente revelação da falha, codificada como CVE-2023-6246 na última quarta-feira, tem sido considerada crítica pela comunidade de segurança cibernética. Apesar da sua gravidade e prevalência, não há registros de explorações mal-intencionadas até o momento, sendo necessária a presença física para a realização do ataque.

Para mitigar a ameaça, é imprescindível que os desenvolvedores das distribuições afetadas atualizem a biblioteca em questão. Além disso, os especialistas aconselham a implementação de medidas de segurança adicionais, como a verificação dos limites da memória para prevenir o excesso de dados, a fim de proteger os sistemas contra possíveis explorações dessa vulnerabilidade.

Caso você queira saber mais detalhes sobre esta falha, um paper com todas as informações foi publicado no blog da Qualys.

Deixe seu comentário