Microarchitectural Data Sampling (MDS) ou Zombie Load, essa é o novo conjunto de vulnerabilidades que afetam os processadores Intel. Anunciado pela própria companhia, em conjunto com a universidade austríaca Tu Graz, Universiteit Amsterdam, a Universidade de Michigan, Universidade de Adelaida, KU Leuven na Bélgica, o Instituto Politécnico de Worcester, Universidade de Saarland na Alemania e as empresas de segurança Cyberus, BitDefender, Qihoo360 e Oracle. O problema afeta processadores com suporte a tecnologia Hyper-Threading, começando com o modelo Core i7, lançado em 2008, baseado na arquitetura Nehalem.

São quatro falhas. A nomenclatura pode variar um pouco. Algumas empresas envolvidas no projeto descrevem as falhas como ZombieLoad’, ‘Fallout’, y ‘RIDL’ y ‘Rogue In-Flight Data Load’. A Intel resume tudo isso em PEGI-13 (MDS).

Semelhante ao Spectre e Meltdown, falhas de segurança que aterrorizaram a Intel e o mercado de hardware no ano passado, as novas vulnerabilidades reportada implicam na capacidade de interceptar os dados protegidos. Enquanto o Meltdown lê as informações confidenciais que estavam sendo armazenadas na memória devido às funções de execução especulativa dos processadores Intel, os ataques do MDS leem os dados nos diferentes buffers da CPU.

Para resolver os problemas, já estão sendo liberadas atualizações microcódigo (BIOS-UEFI), um trabalho conjunto entre a Intel, fabricantes de placas-mãe e até das empresas responsáveis pelos sistemas operacionais. Além disso, você pode desativar o Hyper-threading nas configurações da placa, o que reduzirá a vulnerabilidade, mas causará um impacto na performance. Lembrando que muitos especialistas de segurança contrariam essa ideia da Intel de que patches via software podem resolver falhas dessa categoria. A tese mais defendida é um rearranjo na concepção do chip, isto é, uma solução via hardware.

Outro detalhes: parte dos novos processadores Core de 8ª e 9ª geração das famílias Coffee Lake Refresh ou Whiskey Lake, bem como o novo servidor Xeon (Cascade Lake-SP), são parcialmente protegidos por patches de hardware. Isso sugere que a Intel já estava familiarizadas com o problema há pelo menos um ano, em paralelo com Meltdown e Spectre que foram revelados ao público e mídia em janeiro do ano passado.

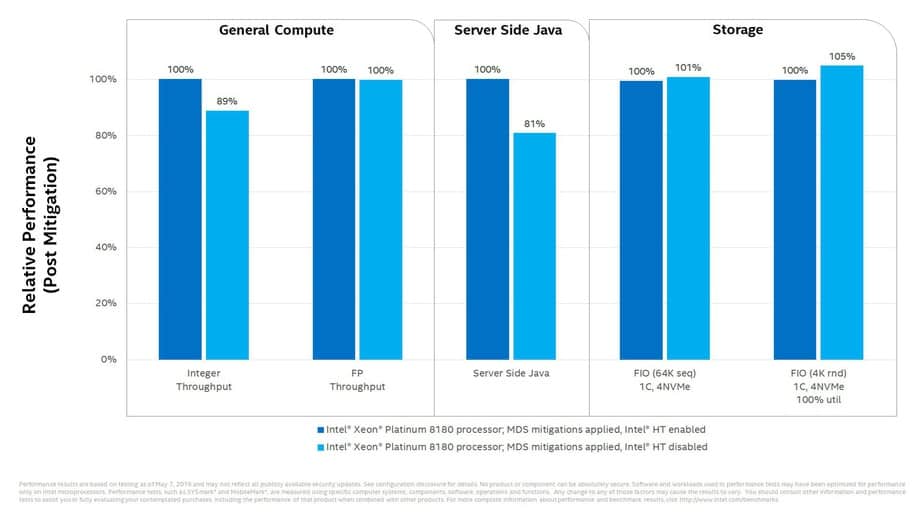

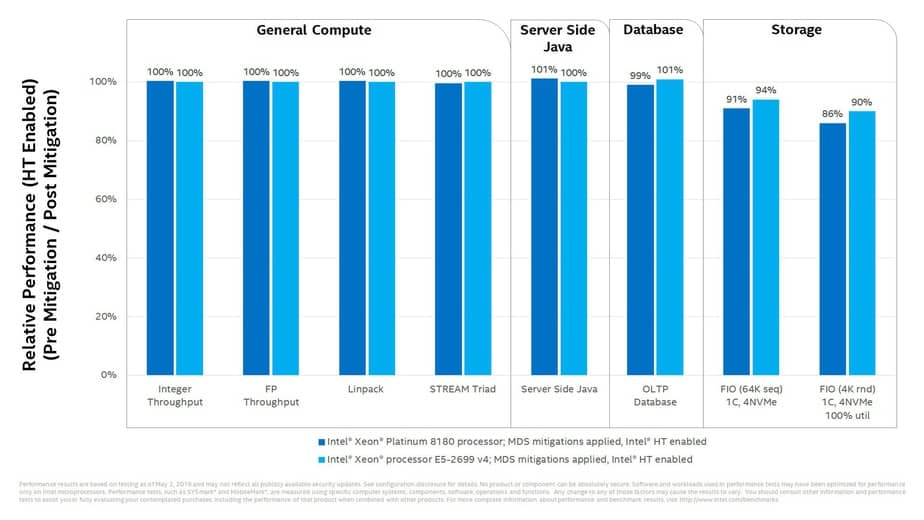

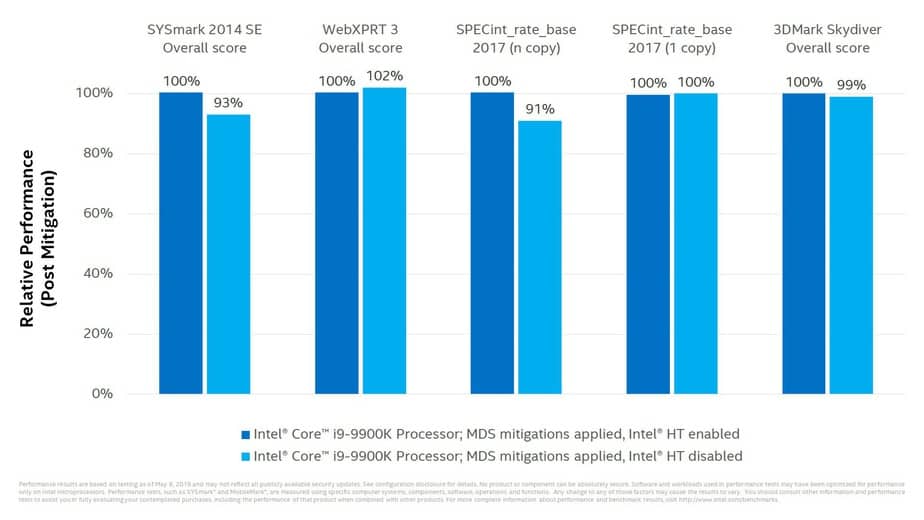

A previsão é que os patches causem uma queda de desempenho de 3% em processadores voltados para o usuário final, e 9% para corporativos. A Intel divulgou alguns slides que mostram qual o impacto dos pacthes ne alguns processadores. Evidentemente a companhia se restringiu a modelos mais recentes. O impacto na performance deve ser significativo em chips mais modestos e bem mais antigos,

Além de todo o problema com as falhas de segurança, a Intel parece ter adotado uma postura condenável na forma como desejava administrar o episódio. Especialistas em segurança cibernética da Universidade Livre de Amsterdã (Vrije Universiteit Amsterdam) alegam que a Intel tentou suborná-los para que retardassem o a divulgação da vulnerabilidade. em tornar pública a vulnerabilidade. A publicação holandesa Nieuwe Rotterdamsche Courant relata que a Intel ofereceu aos pesquisadores uma “recompensa” de US $ 40.000 para diminuir a gravidade do problema, e depois teria se comprometido com um adicional de US $ 80.000. A proposta foi rejeitada.

O atual programa de recompensas para as vulnerabilidades da Intel é projetado para minimizar o impacto da falha. De acordo com seus termos, após o descobridor aceitar o prêmio, os responsáveis pela descoberta são obrigado, por um acordo de não divulgação (NDA), a não pode compartilhar os detalhes da vulnerabilidade com outros, com exceção dos funcionários autorizados da Intel.

Dessa forma, a Intel pode desenvolver um “patch” antes que o público perceba os problemas de segurança da CPU, reduzindo assim o risco de que essa vulnerabilidade seja adotada por hackers. Aparentemente, esse argumento não foi suficiente para os especialistas holandeses.

A AMD já confirmou que os seus processadores não são afetados pela falha de segurança ZombiLoad, e não perdeu tempo de dar uma alfinetada na rival: “Na AMD, desenvolvemos nossos produtos e serviços com segurança em mente. Com base em nossas análises e discussões com os pesquisadores, acreditamos que nossos produtos não são suscetíveis a ‘Fallout’, ‘RIDL’ ou ‘ZombieLoad Attack’ por causa das verificações de proteção de hardware em nossa arquitetura.”

/@/static/wp/2019/05/17/ZeonDownloader-500773792.jpg)

/@/static/wp/2019/05/17/20.png)

Deixe seu comentário