Está cada vez mais surpreendente o nível de ações que as empresas podem tomar para ter o total controle de seus clientes. Por mais incrível que possa parecer a Lenovo admitiu em um comunicado que estava comercializando notebooks com spywares que foram plantados para “ajudar os clientes em potencial para descobrir produtos interessantes durante a compra”, chega ser hilário uma declaração dessa, se fosse de qualquer outra empresa já seria um absurdo e por ser uma empresa chinesa que grande parte de seus investidores estão ligados ao governo isso se torna ainda mais engraçado, para não dizer outra coisa. Um país que tem inúmeras medidas para coibir toda a internet em seus domínios, afirmar que o spwyare foi para melhorar e ajudar os clientes a descobrir novos produtos interessantes é o fim dos tempos mesmo.

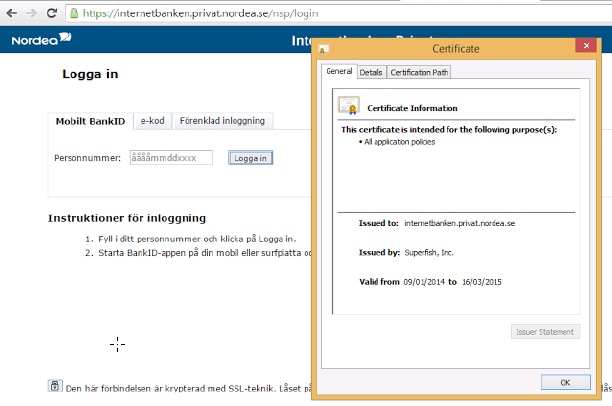

O software instala um certificado HTTPS auto-assinado, e em seguida o software utiliza os seus próprios certificados para cada sessão HTPPS que o usuário abre. Resumindo se você visitar o site do seu banco por exemplo, você não via realmente acessar o site do banco, em vez disso você receberá um certificado assinado pelo Superfish, que é o spware plantado pela Lenovo. O seu PC irá confiar no certificado porque ele já tem o certificado raiz instalado, claramente um ataque man-in-the-middle. O Superfish utiliza essa habilidade para recolher dados e te encher de anúncios

.

Certificado do Superfish

Depois que foi descoberta a Lenovo emitiu um comunicado dizendo que o Superfish foi instalado em alguns sistemas que foram lançados ao mercado entre setembro e dezembro de 2014, e a empresa afirma que as interações por parte do servidor foram desativadas em janeiro, desabilitando o Superfish.

De acordo com um relatório divulgado pelo Ars Technica, o atacante pode ser capaz de usar a chave para certificar sites falsos, podendo se passar por qualquer site verdadeiro, e ainda enfatizou que o Superfish permite que a informação a partir de uma conexão HTTPS segura possa ser recolhida sem criptografia.

O especialista em segurança Rob Graham foi capaz de quebrar a chave para o certificado do Superfish, permitindo que Graham possa interceptar as comunicações criptografadas das vítimas do Superfish, ou seja pessoas com notebooks da Lenovo, enquanto estiveram usando o aparelho simplesmente estão compartilhando informações com a empresa.

A Lenovo declarou que não irá mais instalar o software nos próximos computadores, e enfatizou que o objetivo era melhorar a experiência para os usuários. É sempre a velha história – a ameaça é plantada com o seguinte discurso vamos ver no que vai dar, caso descubram nos removemos e dizemos que jamais iremos colocar novamente. É muito importante lembrar que a Lenovo atualmente é um conglomerado de empresas gigantes, que envolvem a Motorola e IBM, nem quero pensar as ações de espionagem que eles possam ter feito e que ainda podem vir à tona.

Fonte(s): Ars Techica, IGN

Deixe seu comentário