A Internet of Everything , ou internet de todas as coisas deu origem a novas categorias de gadgets em qualquer loja de eletrônicos varejista. Dispositivos vestíveis ou Wearables estão rapidamente se tornando mais comuns do que você pensa. Embora nem todo mundo tenha o Google Glass, você pode apostar que um monte de pessoas têm pulseiras fitness e até mesmo relógios inteligentes.

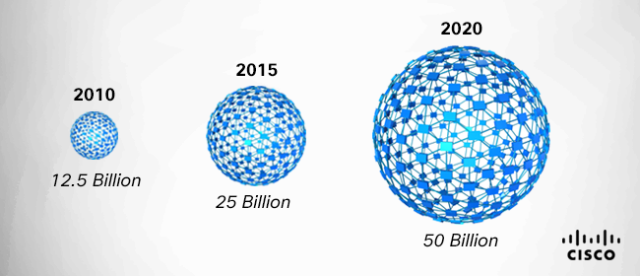

A Ciso diz que 2020 mais de 50 bilhões de dispositivos estarão conectados. Trazendo a tona o ápice do Big Data. Alguns casos comprovam esse interesse das empresas por esse conceito de qualquer dispositivo conectado. A aquisição da Nest Labs, fabricantes de termostatos pelo Google por US$ 3,2 bilhões demonstra o interesse da gigante das buscas por um novo mercado.

A mania mundial são os “dispositivos vestíveis”, dispositivos estes que apresentam a finalidade de medir funções corporais ou servir como complemento para outros dispositivos como o smartphone por exemplo.

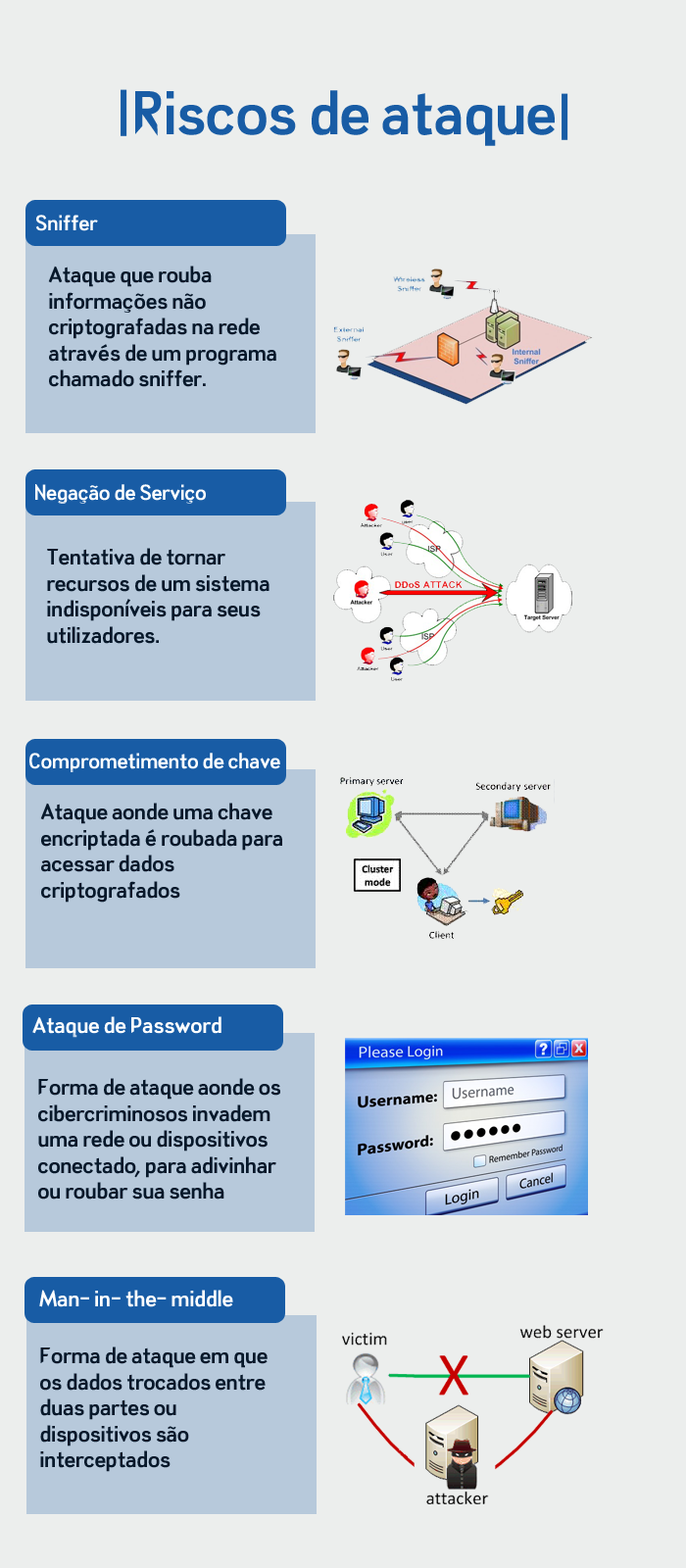

Pensando nesses novos dispositivos, temos que ter consciência de alguns possíveis problemas trazidos por eles, problemas esses de segurança é claro. Vamos analisar possíveis ataques e riscos associados com dispositivos portáteis. Tenha em mente que estas formas de ataque são, em grande parte teórica e / ou conceitual. Eles podem ou não acontecer, dependendo de como o mercado de eletrônicos evolui.

E ai você usaria um tecnologia vestível?

Os dispositivos hoje em dia atendem por categorias distintas, Como por exemplo os sensores que captam dados de um usuário em todos os momentos. Aqui, encontramos os sensores que medem o número de passos do usuário, distância, esforço, calorias, batimentos cardíacos, coordenadas GPS, etc Estes dispositivos geralmente armazenam informações localmente no dispositivo e sincronizam com telefones celulares ou PCs para o carregamento de dados posteriormente, para a conta da nuvem do usuário. Esses sensores já começam a ganhar proporções maiores. Como por exemplo os sensores de monitoramento de parâmetros de sáude, tais como temperatura corporal, oxigênio no sangue,etc.

Há também os smartwatches e dispositivos semelhantes. que são capazes de exibir textos e os dados de aplicação facilitando a utilização. Dados apresentados geralmente vem de fontes da internet por meio de um dispositivo intermediário.

E não podemos esquecer dos dispositivos de exibição, como o Google Glass, que têm câmeras que capturam a realidade, mas também alimentam o usuário por meio de dados projetados na retina. Estes dispositivos têm a capacidade de melhorar a experiência do usuário através do preenchimento de informações em cima da realidade.

Google Glass

Do ponto de vista da segurança, é difícil dizer qual categoria é mais segura ou insegura. Isso porque a diferença entre as categorias é principalmente sobre as formas de ataque. Quanto mais funções um dispositivo pode realizar, mais possibilidades existe para os ataques. O nível de segurança desses dispositivos vai depender do histórico do dispositivo, isto é a quanto tempo ele está no mercado? Dispositivos mais recentes apresentam uma resistência maior em relação a ataques, pela questão de ser uma nova tecnologia aplicada. Mas a cada dia a sensação que fica é que o dispositivo já chega inseguro na “mão” do usuário.

As formas de ataque são ínumeras vamos começar pela mais comum. Neste cenário, o atacante compromete o provedor da nuvem e é capaz de acessar os dados armazenados lá. As contas de usuário são normalmente protegidos por algum fator único de autenticação, muitas vezes, por senhas. Os atacantes tentam acessar dados nas nuvens empregando táticas como utilizar o “Esqueceu sua senha” e mecanismos do provedor, usando um Trojan keylogging ,adivinhando a senha com base em dados do usuário de outras contas violadas, ou usando um ataque de força bruta.

Uma vez que a conta foi acessada, o atacante pode ver os dados provenientes dos dispositivos portáteis e usá-lo para criar um melhor perfil do usuário, a fim de orientá-las com campanhas de spam específicas por exemplo. Os atacantes para esse tipo de cenário são os cibercriminosos com a capacidade de criar malwares e cujas fontes de lucro vêm de campanhas de spam / publicidade Hackers especializados em violações de dados também podem utilizar este ataque para vender informações sigilosas, ou então para revelar arquivos de famosos, como as fotos íntimas. Caso esse que se torna cada vez mais frequente.

Um outro cenário é o atacante podedo comprometer o dispositivo intermediário e capturar os dados brutos. O ataque também pode atuar como um man-in-the-midle a rede e o dispositivo físico para alterar os dados vindos da internet ou da rede. A maneira mais fácil de conseguir isso é através da instalação de uma cavalos de Tróia. Dispositivos com sistemas Android são os que mais sofrem com ataques como esse, normalmente esses cavalos de tóis, são disponibilizados através de lojas de aplicativos não oficiais.

Esse ataque poderá ficar ainda trágico, por exemplo, o atacante poderá instalar um malware no Google Glass por exemplo , a fim de determinar a localização atual do usuário em todos os momentos. O malware em quetão irá faze o download de um novo aplicativo malicioso que executa a ação determinada pelo criminoso através da localização do usuário.

Hackers também podem obter e utilizar a localização da vítima para orientá-las com anúncios ou spam com base em sua localização atual. É interessante notar que os hackers podem ter diferentes abordagens para obter a localização do usuário. Se o hacker precisar de dados históricos, um aplicativo mal-intencionado pode tentar burlar sistema de permissões do telefone como dados de localização

O atacante nesses cenários seria alguém que ganha dinheiro com campanhas de spam / publicidade. Estes ataques podem ser feito maciçamente sem metas específicas..

Se um atacante conseguir comprometer com sucesso o protocolo de um dispositivo wearable, hardware ou rede, eles teriam acesso aos dados brutos do dispositivos. Estes cenário vai desde o roubo de dados pessoais como também a comprometer algum serviço do aparelho. Esses ataques também podem ter um grande impacto se estes dispositivos são usados em um ambiente profissional: O (DoS) ataque simples de negação de serviço, poderia impedir um médico de operar um paciente por exemplo.

Neste caso o protocolo em questão seria o Bluetooth, uma rápida explicação seria útil. Bluetooth é um protocolo sem fio de curto alcance semelhante ao Wi-Fi , mas com uma grande diferença. Considerando que o Wi-fi tenha que ter um “ponto de acesso” o Bluetooth funciona como uma espécie de ponta-a-ponta de comunicação. Você precisa emparelhar dois dispositivos, a fim de fazer eles conversarem entre si. Neste processo de emparelhamento, os dispositivos trocam uma chave criptografada que servirá para estabelecer a comunicação entre os dois dispositivos. Outra diferença com Wi-Fi é que o Bluetooth tenta minimizar a interferência de rádio pulando de uma banda para outra em uma seqüência pré-estabelecida.

Este tipo cenário tem dois efeitos principais sobre a “pirataria” via Bluetooth. Um deles, um atacante precisa adquirir a chave de criptografia a ser utilizada, “ouvindo” os dispositivos emparelhados a primeira vez que eles realizem qualquer sincronização. Para depois tentar um ataque DoS que irá transmitir o ruído em uma ampla gama de freqüências em uso pelo protocolo, Isso não é impossível, mas esse tipo de ataque envolve um esforço muito maior para o atacante

Esses ataques são possíveis, mas as chances são muito mais baixos em comparação com outros tipos de ataques. O fato de o intruso ter de estar fisicamente perto dos dispositivos limita os objetivos que este tipo de ataque tem que ter. Estes ataques, provavelmente, será um ataque altamente direcionado, onde os dados que estão sendo trocadas são de uso particular para o atacante. O âmbito deste ataque são extremamente monetários.

No cenário mais improvável, um atacante seria capaz de assumir um destes dispositivos e realizar o ataque através deles. Uma vez que o atacante tem o controle completo sobre o dispositivo, eles podem usá-lo – pelo menos – para acessar páginas da web. Isso pode permitir que o invasor possa executar a fraude do clique, acessando anúncios ou qualquer outra página web ou até mesmo realizar ataques de negação de serviço contra outros sistemas. Tal ataque exigiria a capacidade do atacante para entender como executar código no dispositivo.

Algumas dicas de segurança que já são conhecidas pela maioria das pessoas continua valendo, vamos relembrar:

- Habilitar todos os recursos de segurança dos dispositivos

- Sempre manter os Firmware dos dispositivos atualizados

- Desabilitar portas de conexão não utilizadas nos dispositivos e roteadores

- Use senhas seguras

- Sempre que possivel use dados encriptados

Novos dispositivos significar novas possibilidades para os atacantes. Embora nem todos os cenários possam ocorrer, alguns desses ataques são fáceis o suficiente para serem retirados .Pesquisadores de segurança precisa considerar esses novos caminhos de ataque e olhar para novos desenvolvimentos em wearables e outros novos campos, a fim de estar pronto para combater todos os ataques.

Deixe seu comentário