A ideia é separar segmentos de rede em 2 ou mais domínios de broadcast, mesmo que todas as máquinas estejam conectadas no mesmo switch, estarão “presas” em uma rede virtual onde só podem se comunicar diretamente com máquinas do mesmo domínio de broadcast.

Basicamente o administrador da rede tem de configurar o switch para que determinadas portas sejam entendidas como membros de VLAN’s diferentes, e o tráfego de uma não se aplica a outra.

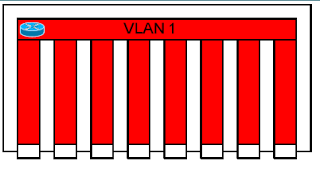

Imagine um Switch de 8 portas representando apenas uma VLAN (sem nenhuma configuração):

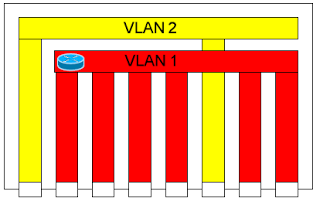

Mensagens destinadas à endereços de broadcast atingem todas as máquinas, já que só existe um domínio de broadcast. Em seguida 2 portas são configuradas como membros da VLAN 2:

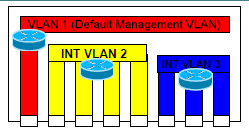

Agora máquinas conectadas às portas 1 e 6 não têm comunicação com as outras. Note que esta configuração é feita apenas no switch e é totalmente transparente para os hosts conectados. Mesmo se você espetar outros switchs em portas relacionadas a VLAN’s, tudo funciona normalmente. Imagine que agora ele trabalha como 2 switchs diferentes. Você pode continuar o processo e selecionar portas do switch para que trabalhem em VLAN’s diferentes e ter vários domínios de broadcast na mesma rede física. Naturalmente o administrador vai implementar faixas de endereços IP diferentes para cada VLAN, deixando as coisas mais claras.

Alguém poderia perguntar qual a diferença desta configuração (que atua na camada 2) para uma rede onde simplesmente os hosts são configurados em faixas de endereço IP distintas (fazendo VLAN’s em camada 3) e não se comunicariam da mesma forma. Desta maneira ainda seria possível um engraçadinho alterar o seu endereço IP e obter acesso a outras máquinas de sub-redes diferentes, sem falar que quanto maior o domínio de broadcast, maior o número de máquinas que um atacante pode explorar com ARP spoofing por exemplo. O separação da rede por VLAN’s ainda melhora o tráfego já que diminui os broadcast storms, que apesar de necessários podem gerar problemas diversos que seriam propagados por toda a rede.

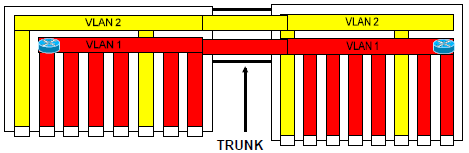

Em seguida temos as portas que trabalham como “Trunk port” que podem carregar tráfego de VLANs diferentes. A ideia é que tendo vários switchs gerenciáveis na rede, todos eles vão ter portas membros de VLAN’s comuns. O trabalho das portas trank é o mesmo que as portas chamadas “uplink” que cascateiam o tráfego, mas desta vez marcando os frames provenientes de cada VLAN com uma tag indicando o número da VLAN (Por isso a maioria usa o termo “tagged port“). A marcação é feita respeitando o protocolo 802.1q, que é compatível com qualquer fabricante.

Se um frame de uma determinada VLAN, de acordo com o MAC, não pertence a nenhuma das portas daquele switch ele é encaminhado para a porta trunk encapsulado com o número correspondente. Ao chegar no outro switch a porta também deve estar configurada como trunk, então ele fará a verificação da VLAN correspondente e escolher a porta onde está o dono da mensagem segundo a VLAN indicada, ou mesmo encaminhar para uma outra porta trunk. Assim podemos ter um cenário com vários switchs trabalhando com várias VLAN’s como se houvesse um conjunto de switchs para cada VLAN.

Deixe seu comentário