Finalmente a AMD deu um parecer mais abrangente sobre a grande repercussão gerada pela empresa israelense CTS-Labs com a divulgação de 13 vulnerabilidades de segurança nos processadores da família Ryzen, agrupadas em 4 classes: MasterKey, Ryzenfall, Fallout e Chimera.

Conforme o que já era especulado desde quando as revelações ganharam projeção mundial, foi confirmado que as falhas existem, porém são necessárias variáveis como o acesso a nível de administrador do sistema, ponto este que já permitira que a CTS-Labs fizesse a divulgação de forma mais cautelosa, dando o tempo hábil para que a AMD lançasse patches de correção. De acordo com Mark Papermaster, diretor técnico da AMD, em um post no blog da companhia, os patches já estão sendo desenvolvidos, e serão lançados nas próximas semanas. A performance dos processadores não será afetada!

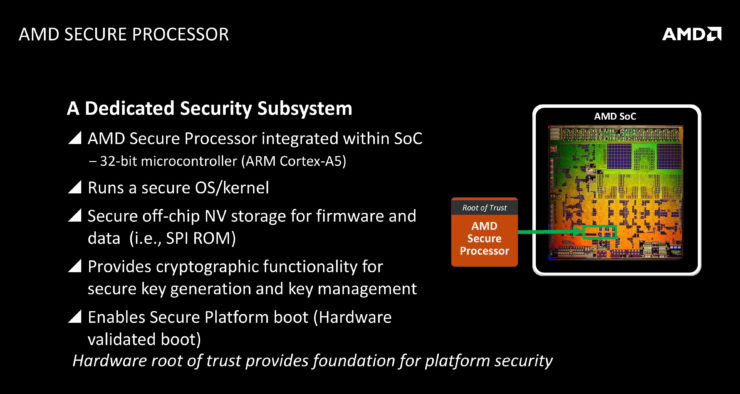

Em sua postagem Papermaster fez questão de frisar que as falhas relatadas não estão relacionadas com o que move os Ryzen, a sua microarquitetura Zen, e nem com as falhas descobertas pelo Google Project Zero no início do ano (Meltdown e Spectre). As vulnerabilidades estão associadas ao firmware que gerencia o controle de segurança (AMD Secure Processor) e ao chipset usado em em algumas plataformas que utilizam o soquete AM4 ou TR4.

Em relação à necessidade de acesso administrativo ao sistema para a exploração, Papermaster diz que esse tipo de acesso já garante ao atacante acesso irrestrito ao sistema e o direito de excluir, criar ou modificar qualquer uma das pastas ou arquivos em o computador, bem como alterar as configurações. Qualquer invasor que obtiver acesso administrativo não autorizado terá uma ampla gama de ataques à sua disposição, muito além das explorações identificadas nesta pesquisa. Além disso, hoje em dia, todos os sistemas operacionais modernos e hipervisor têm muitos controles de segurança eficazes, como o Microsoft Windows Credential Guard no ambiente Windows, para impedir o acesso administrativo não autorizado que precisaria ser superado para afetar esses problemas de segurança.

Procurado por nossa reportagem, Cleber Brandão gerente da empresa de segurança Blockbit Lab ressalta os seguintes pontos sobre o caso:

“A Vulnerabilidade Masterkey chama a atenção pelo seguinte motivo: O PSP (Platform Security Processor) da AMD é uma espécie de microprocessador que existe dentro do processador AMD com a função específica de implementar segurança como o TPM (Trusted Platform Module), que por exemplo é utilizado para armazenar e/ou proteger chaves criptográficas no sistema. O Firmware o PSP pode ser atualizado por meio de um update de BIOS, porém este update precisa ser assinado pela AMD. A falha Masterkey permite que essa atualização ocorra mesmo que a nova BIOS não tenha sido assinada pela AMD – ou seja, um indivíduo mal-intencionado poderá instalar uma nova firmware no PSP. Este ataque pode ser executado remotamente, porém exige um usuário administrador e um reboot na máquina.

Já o Fallout e o Ryzenfall exploram uma API que o PSP disponibiliza e com isso conseguem executar comandos diretamente no PSP.

Apesar de necessitar de um usuário com direitos administrativos para execução, as falhas são graves dado que permitem que um atacante consiga infectar a BIOS, ganhando acesso à máquina – acesso esse que permanecerá mesmo que a máquina seja formatada e reinstalada com um sistema operacional diferente (Mudando de Windows para Linux, por exemplo).”

Além disso, há outros possíveis ataques capazes de explorar esta falha. Por exemplo:

- Bloquear ou infectar qualquer futuro update de segurança da BIOS que a AMD envie para corrigir o problema atual; e

- Bypassar as proteções de senha do Windows.

- Corromper a BIOS da máquina fazendo com que a máquina não boot mais

Em relação aos meios que a CTS-Labs utilizou para tornar pública as vulnerabilidades, Brandão diz que apesar de não ter seguido o responsible disclosure, de fato a CTS-labs fez descobertas importantes. “No caso da CTS-labs, a divulgação foi feita de forma precipitada. Considerando que há milhares de usuários de processadores AMD, seria importante a cautela, dando o devido tempo de análise e correção para a fabricante. De fato, 24 horas não é um período suficiente para endereçar o tipo de incidente que foi identificado, e como a CTS-labs é pouco conhecida até mesmo entre os profissionais de pesquisa em segurança, o anúncio pareceu um caso de autopromoção.”, conclui.

Siga o Hardware.com.br no Instagram

Deixe seu comentário