Atenção, fãs de jogos! É cada vez maior o número de casos de vírus que imitam títulos bastante conhecidos do mundo dos games para invadir dispositivos móveis. O mais recente caso envolvendo esta prática envolve o Minecraft, um dos mais famosos jogos já lançados para consoles, PCs e smartphones. De acordo com o time de segurança da PSafe, empresa brasileira líder em segurança e performance mobile, o jogo foi identificado como um dos mais visados para desenvolvimento de malwares, tendo, apenas nas últimas 24 horas, mais de 85 versões diferentes de imitações falsas identificadas.

Por ser um jogo pago, disponível nas lojas oficiais como Google Play, por exemplo, muitos usuários acabam buscando alternativas gratuitas para download. Percebendo esse movimento, hackers mal-intencionados têm desenvolvido apps, sem custo, que imitam a versão oficial para confundir os usuários e ter acesso aos seus dados.

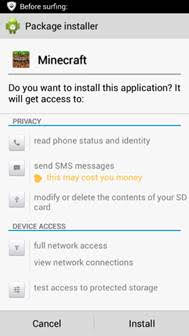

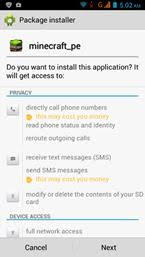

Ao baixar o malware, são solicitadas permissões diferentes do jogo verdadeiro, como ler, apagar e enviar SMS; ativar e desativar as redes wi-fi e 3G; ler histórico de chamadas e de SMS; assim como realizar chamadas e ter controle sobre o aparelho. Desta forma, basicamente, o hacker assume o controle do dispositivo.

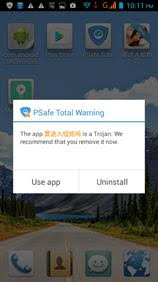

Nos últimos sete meses, a PSafe bloqueou mais de 80 mil ameaças relacionadas ao Minecraft, sendo as principais delas encontradas no Brasil e nos Estados Unidos. Para evitar que os dados sejam expostos a esses criminosos, a PSafe recomenda evitar o downloads do jogo por fontes não-oficiais. Além disso, a empresa reforça a importância de utilizar um bom antivírus, como o PSafe Total, para escanear regularmente o celular, impedindo a ação de hackers.

Abaixo, é possível conhecer alguns grupos de malwares desenvolvidos a partir do jogo:

Minecraft. SMSreg

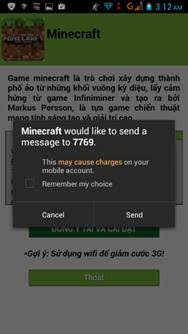

O malware Minecraft.SMSreg inicialmente finge ser o jogo original Minecraft, mas, quando o usuário o executa, o aplicativo tenta convencer a vítima a se inscrever em uma série de mensagens SMS pagas. Esse comportamento malicioso pode ser verificado se o usuário verifica as permissões solicitadas pelo malware.

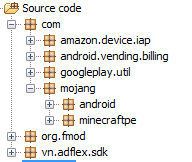

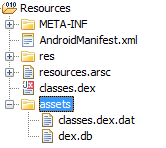

O malware Minecraft.SMSreg também instala o Minecraft.Apk, que traz uma versão antiga do jogo (com versão completa do Minecraft), mas com outro código malicioso. Costuma ser utilizado para distribuir anúncios pelo SDK do Adflex, uma rede de publicidade da Ásia. Apesar dos arquivos do SDK nem sempre serem códigos maliciosos, utilizá-los em uma versão modificada de um jogo, sem o consentimento do usuário, é ilegal.

Minecraft.Fobus

O malware Minecraft.Fobus tem uma versão melhorada de um código de malware conhecido como “Fobus”. O app tem dois códigos principais: o SDK Splunk MINT (http://docs.splunk.com/Documentation/MintIOSSDK/5.0.x/DevGuide/AboutSplunkMINTSDK), utilizado para obter estatísticas de infecção de malware e informações sobre o smartphone infectado, e o código malicioso em si.

Um fator interessante sobre o Minecraft.Fobus é a sua tecnologia avançada ” blur” permite com que o malware seja baixado automaticamente na memória do smartphone quando o aplicativo é executado. Durante a execução, o malware criptografa parte da rotina do usuário.

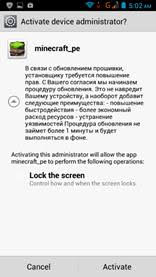

Uma vez que o malware é executado, ele solicita permissão de administrador, por meio da interface de configuração do smartphone, com um acesso completo para o sistema do aparelho. O usuário não consegue usar o smartphone enquanto o acesso de administrador completo não é oferecido para o aplicativo. A partir da instalação, o malware é capaz de registrar o smartphone em serviços pagos de SMS, ler e apagar mensagens e fazer ligações.

Minecraft.Bot

O malware Minecraft.Bot tem um monte de recursos que podem ser ativados remotamente. Uma vez que o aplicativo é instalado, o malware exibe uma mensagem em russo que informa que o aplicativo não é compatível com o sistema operacional e remove o ícone da tela inicial. Esta ação é apenas para enganar o usuário – enquanto o aplicativo está funcionando em segundo plano.

Uma vez que o malware é instalado, o app solicita (em looping) a permissão de administrador para controlar o smartphone. Com isso, ele consegue ter acesso total ao aparelho do usuário.

Após receber a permissão de admin, o malware permite que o hacker instale e desinstale apps, realize chamadas, abra urls específicas, receba e envie SMS e remova todos os SMS recebidos e enviados pelo celular.

Fonte(s): Assessoria de imprensa da PSafe

Deixe seu comentário